1.

ن»€ن¹ˆوک¯ه®‰ه…¨وµ‹è¯•ï¼ں

ه®‰ه…¨وµ‹è¯•وک¯è½¯ن»¶وµ‹è¯•ن¸چهڈ¯وˆ–ç¼؛çڑ„ن¸€éƒ¨هˆ†ï¼Œç”¨ن؛ژهڈ‘çژ°è½¯ن»¶ه؛”用程ه؛ڈن¸çڑ„ه¼±ç‚¹م€پé£ژ险وˆ–ه¨پèƒپ,ه¹¶ه¸®هٹ©وˆ‘ن»¬éک»و¢و¥è‡ھه¤–部ن؛؛ه‘کçڑ„讨هژŒو”»ه‡»ï¼Œه¹¶ç،®ن؟软ن»¶ه؛”用程ه؛ڈçڑ„ه®‰ه…¨و€§م€‚

ه®‰ه…¨وµ‹è¯•çڑ„ن¸»è¦پç›®و ‡وک¯و‰¾هˆ°ه؛”用程ه؛ڈçڑ„و‰€وœ‰و½œهœ¨و§ن¹‰ه’Œو¼ڈو´ï¼Œن»¥ن¾؟软ن»¶ن¸چن¼ڑهپœو¢ه·¥ن½œم€‚ه¦‚وœوˆ‘ن»¬و‰§è،Œه®‰ه…¨وµ‹è¯•ï¼Œé‚£ن¹ˆه®ƒهڈ¯ن»¥ه¸®هٹ©وˆ‘ن»¬è¯†هˆ«و‰€وœ‰هڈ¯èƒ½çڑ„ه®‰ه…¨ه¨پèƒپ,ه¹¶ه¸®هٹ©ç¨‹ه؛ڈه‘کن؟®ه¤چè؟™ن؛›é”™è¯¯م€‚

è؟™وک¯ن¸€ن¸ھوµ‹è¯•ç¨‹ه؛ڈ,用ن؛ژه®ڑن¹‰و•°وچ®ه°†وک¯ه®‰ه…¨çڑ„,ه¹¶ç»§ç»è½¯ن»¶çڑ„ه·¥ن½œوµپ程م€‚

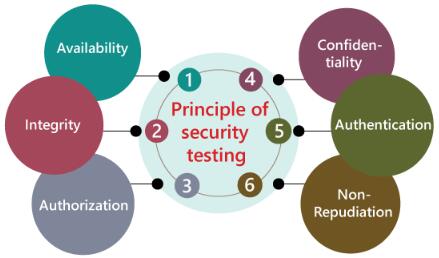

2. ه®‰ه…¨وµ‹è¯•هژںهˆ™

هœ¨è؟™é‡Œï¼Œوˆ‘ن»¬ه°†è®¨è®؛ه®‰ه…¨وµ‹è¯•çڑ„ن»¥ن¸‹و–¹é¢ï¼ڑ

- هڈ¯ç”¨و€§

- ه®Œو•´و€§

- وژˆوƒ

- ن؟ه¯†و€§

- è؛«ن»½éھŒè¯پ

- ن¸چهڈ¯هگ¦è®¤و€§

هڈ¯ç”¨و€§

هœ¨è؟™ç§چوƒ…ه†µن¸‹ï¼Œو•°وچ®ه؟…é،»ç”±ه®کو–¹ن؛؛ه‘کن؟留,ه¹¶ن¸”ن»–ن»¬è؟کن؟è¯پو•°وچ®ه’Œوٹ¥è،¨وœچهٹ،éڑڈو—¶هڈ¯ن¾›وˆ‘ن»¬ن½؟用م€‚

ه®Œو•´و€§

هœ¨è؟™ç§چوƒ…ه†µن¸‹ï¼Œوˆ‘ن»¬ه°†ن؟وٹ¤é‚£ن؛›è¢«éه®کو–¹ن؛؛ه‘کو›´و”¹çڑ„و•°وچ®م€‚ه®Œو•´و€§çڑ„ن¸»è¦پç›®و ‡وک¯ه…پ许وژ¥و”¶ه™¨وژ§هˆ¶ç³»ç»ںوڈگن¾›çڑ„و•°وچ®م€‚

ه®Œو•´و€§ç³»ç»ںç»ڈه¸¸ن½؟用ن¸€ن؛›ç±»ن¼¼çڑ„هں؛وœ¬و–¹و³•ن½œن¸؛ن؟ه¯†ç»“و„م€‚ه°½ç®،ه¦‚و¤ï¼Œه®ƒن»¬é€ڑه¸¸هŒ…و‹¬ç”¨ن؛ژهˆ›ه»؛ç®—و³•و£€وں¥و؛گçڑ„é€ڑن؟،و•°وچ®ï¼Œè€Œن¸چوک¯هٹ ه¯†و‰€وœ‰é€ڑن؟،م€‚ه¹¶éھŒè¯پو£ç،®çڑ„و•°وچ®وک¯هگ¦ن»ژن¸€ن¸ھه؛”用程ه؛ڈن¼ é€پهˆ°هڈ¦ن¸€ن¸ھه؛”用程ه؛ڈم€‚

وژˆوƒ

è؟™وک¯ه®ڑن¹‰ه…پ许ه®¢وˆ·ç«¯و‰§è،Œو“چن½œه¹¶وژ¥و”¶وœچهٹ،çڑ„è؟‡ç¨‹م€‚وژˆوƒçڑ„ç¤؛ن¾‹وک¯è®؟é—®وژ§هˆ¶م€‚

ن؟ه¯†و€§

è؟™وک¯ن¸€ن¸ھه®‰ه…¨è؟‡ç¨‹ï¼Œهڈ¯ن»¥ه»¶é•؟ه¤–部ن؛؛ه‘کçڑ„و•°وچ®و³„و¼ڈ,ه› ن¸؛è؟™وک¯وˆ‘ن»¬هڈ¯ن»¥ç،®ن؟و•°وچ®ه®‰ه…¨çڑ„ه”¯ن¸€و–¹و³•م€‚

è؛«ن»½éھŒè¯پ

è؛«ن»½éھŒè¯پè؟‡ç¨‹هŒ…و‹¬ç،®è®¤ن¸€ن¸ھن؛؛çڑ„ن¸ھو€§ï¼Œè؟½è¸ھه…پ许è®؟é—®ç§پن؛؛ن؟،وپ¯وˆ–ç³»ç»ںو‰€ه؟…需çڑ„ن؛§ه“پو¥و؛گم€‚

ن¸چهڈ¯هگ¦è®¤و€§

ه®ƒè¢«ç”¨ن½œه¯¹و•°ه—ه®‰ه…¨çڑ„ه¼•ç”¨ï¼Œه®ƒوک¯ن¸€ç§چن؟è¯پو¶ˆوپ¯هڈ‘é€پ者ن¸چ能ن¸چهگŒو„ڈهڈ‘é€پو¶ˆوپ¯ه¹¶ن¸”و”¶ن»¶ن؛؛ن¸چ能هگ¦è®¤ه·²و”¶هˆ°و¶ˆوپ¯çڑ„و–¹ه¼ڈم€‚

ن¸چهڈ¯هگ¦è®¤و€§ç”¨ن؛ژç،®ن؟ه£°ç§°هڈ‘é€په’Œوژ¥و”¶و¶ˆوپ¯çڑ„ن؛؛ه·²هڈ‘é€په’Œوژ¥و”¶و‰€ن¼ è¾¾çڑ„و¶ˆوپ¯م€‚

3. ه®‰ه…¨وµ‹è¯•çڑ„ه…³é”®é¢†هںں

هœ¨ه¯¹ Web ه؛”用程ه؛ڈو‰§è،Œه®‰ه…¨وµ‹è¯•و—¶ï¼Œوˆ‘ن»¬éœ€è¦پن¸“و³¨ن؛ژن»¥ن¸‹و–¹é¢و¥وµ‹è¯•ه؛”用程ه؛ڈï¼ڑ

ç³»ç»ں软ن»¶ه®‰ه…¨

هœ¨و¤ï¼Œوˆ‘ن»¬ه°†و ¹وچ®و“چن½œç³»ç»ںم€پو•°وچ®ه؛“ç³»ç»ںç‰ن¸چهگŒè½¯ن»¶è¯„ن¼°ه؛”用程ه؛ڈçڑ„و¼ڈو´م€‚

网络ه®‰ه…¨

هœ¨و¤ï¼Œوˆ‘ن»¬ه°†و£€وں¥ç½‘络结و„çڑ„ه¼±ç‚¹ï¼Œن¾‹ه¦‚و”؟ç–ه’Œèµ„و؛گم€‚

وœچهٹ،ه™¨ç«¯ه؛”用程ه؛ڈه®‰ه…¨و€§

وˆ‘ن»¬ه°†è؟›è،Œوœچهٹ،ه™¨ç«¯ه؛”用程ه؛ڈه®‰ه…¨ï¼Œن»¥ç،®ن؟وœچهٹ،ه™¨هٹ ه¯†هڈٹه…¶ه·¥ه…·è¶³ن»¥ن؟وٹ¤è½¯ن»¶ه…چهڈ—ن»»ن½•ه¹²و‰°م€‚

ه®¢وˆ·ç«¯ه؛”用程ه؛ڈه®‰ه…¨و€§

هœ¨è؟™ç§چوƒ…ه†µن¸‹ï¼Œوˆ‘ن»¬ه°†ç،®ن؟ن»»ن½•ه…¥ن¾µè€…و— و³•هœ¨ه®¢وˆ·ن½؟用çڑ„ن»»ن½•وµڈ览ه™¨وˆ–ن»»ن½•ه·¥ه…·ن¸ٹè؟گè،Œم€‚

4. ه®‰ه…¨وµ‹è¯•çڑ„ç±»ه‹

و ¹وچ®ه¼€و؛گه®‰ه…¨وµ‹è¯•وٹ€وœ¯ï¼Œوˆ‘ن»¬وœ‰ن¸چهگŒç±»ه‹çڑ„ه®‰ه…¨وµ‹è¯•ï¼Œه¦‚ن¸‹و‰€ç¤؛ï¼ڑ

- ه®‰ه…¨و‰«وڈڈ

- é£ژ险评ن¼°

- و¼ڈو´و‰«وڈڈ

- و¸—é€ڈوµ‹è¯•

- ه®‰ه…¨ه®،è®،

- éپ“ه¾·é»‘ه®¢و”»ه‡»

- ه§؟هٹ؟评ن¼°

ه®‰ه…¨و‰«وڈڈ

هڈ¯ن»¥ه¯¹è‡ھهٹ¨هŒ–وµ‹è¯•ه’Œو‰‹هٹ¨وµ‹è¯•è؟›è،Œه®‰ه…¨و‰«وڈڈم€‚و¤و‰«وڈڈه°†ç”¨ن؛ژوں¥و‰¾هں؛ن؛ژ

Web çڑ„ه؛”用程ه؛ڈم€پ网站م€پ网络وˆ–و–‡ن»¶ç³»ç»ںن¸çڑ„و¼ڈو´وˆ–ن¸چ需è¦پçڑ„و–‡ن»¶ن؟®و”¹م€‚ن¹‹هگژ,ه®ƒه°†وڈگن¾›وœ‰هٹ©ن؛ژوˆ‘ن»¬ه‡ڈه°‘è؟™ن؛›ه¨پèƒپçڑ„结وœم€‚è؟™ن؛›ç³»ç»ں需è¦پè؟›è،Œه®‰ه…¨و‰«وڈڈ,è؟™هڈ–ه†³ن؛ژه®ƒن»¬ن½؟用çڑ„结و„م€‚

é£ژ险评ن¼°

ن¸؛ن؛†é™چن½ژ申请çڑ„é£ژ险,وˆ‘ن»¬ه°†è؟›è،Œé£ژ险评ن¼°م€‚هœ¨و¤ï¼Œوˆ‘ن»¬ه°†وژ¢è®¨هڈ¯ن»¥هœ¨ه…³èپ”ن¸و£€وµ‹هˆ°çڑ„ه®‰ه…¨é£ژ险م€‚é£ژ险هڈ¯ن»¥è؟›ن¸€و¥هˆ†ن¸؛ن¸‰ن¸ھ部هˆ†ï¼Œهچ³é«کم€پن¸ه’Œن½ژم€‚é£ژ险评ن¼°è؟‡ç¨‹çڑ„ن¸»è¦پç›®çڑ„وک¯è¯„ن¼°و¼ڈو´ه¹¶وژ§هˆ¶é‡چه¤§ه¨پèƒپم€‚

و¼ڈو´و‰«وڈڈ

ه®ƒوک¯ن¸€ن¸ھه؛”用程ه؛ڈ,用ن؛ژç،®ه®ڑه’Œç”ںوˆگهŒ…هگ«ن¸ژ网络相ه…³çڑ„هڈ°ه¼ڈوœ؛,وœچهٹ،ه™¨ï¼Œç¬”è®°وœ¬ç”µè„‘,è™ڑو‹ںوœ؛,و‰“هچ°وœ؛,ن؛¤وچ¢وœ؛ه’Œéک²çپ«ه¢™çڑ„و‰€وœ‰ç³»ç»ںçڑ„هˆ—è،¨م€‚و¼ڈو´و‰«وڈڈهڈ¯ن»¥é€ڑè؟‡è‡ھهٹ¨هŒ–ه؛”用程ه؛ڈو‰§è،Œï¼Œè؟کهڈ¯ن»¥è¯†هˆ«ه·²ç،®è®¤ه®‰ه…¨و¼ڈو´çڑ„软ن»¶ه’Œç³»ç»ںم€‚

و¸—é€ڈوµ‹è¯•

و¸—é€ڈوµ‹è¯•وک¯ن¸€ç§چه®‰ه…¨ه®çژ°ï¼Œه…¶ن¸ç½‘络ه®‰ه…¨ن¸“ن¸ڑن؛؛ه‘ک试ه›¾è¯†هˆ«ه’Œهˆ©ç”¨è®،ç®—وœ؛ç³»ç»ںن¸çڑ„ه¼±ç‚¹م€‚该وµ‹è¯•çڑ„ن¸»è¦پç›®çڑ„وک¯و¨،و‹ں爆هڈ‘,ه¹¶و‰¾هˆ°ç³»ç»ںن¸çڑ„و¼ڈو´ï¼Œه¹¶هگŒو ·هœ°éپ؟ه…چهڈ¯ن»¥èژ·هˆ©çڑ„ه…¥ن¾µè€…م€‚

ه®‰ه…¨ه®،è®،

ه®‰ه…¨ه®،و ¸وک¯è¯„ن¼°ç»„织ه®‰ه…¨وژھو–½çڑ„结و„هŒ–و–¹و³•م€‚هœ¨و¤ï¼Œوˆ‘ن»¬ه°†ه¯¹ه؛”用程ه؛ڈه’Œوژ§هˆ¶ç³»ç»ںè؟›è،Œه†…部ه®،وں¥ï¼Œن»¥هڈ‘çژ°ه®‰ه…¨و•…éڑœم€‚

éپ“ه¾·é»‘ه®¢و”»ه‡»

éپ“ه¾·é»‘ه®¢ç”¨ن؛ژهڈ‘çژ°ç³»ç»ںن¸çڑ„ه¼±ç‚¹ï¼Œه¹¶ه¸®هٹ©ç»„织هœ¨è®¨هژŒçڑ„黑ه®¢وڑ´éœ²è؟™ن؛›ه®‰ه…¨و¼ڈو´ن¹‹ه‰چن؟®ه¤چè؟™ن؛›و¼ڈو´م€‚éپ“ه¾·é»‘ه®¢ه°†ه¸®هٹ©وˆ‘ن»¬وڈگé«کهچڈن¼ڑçڑ„ه®‰ه…¨هœ°ن½چ,ه› ن¸؛وœ‰و—¶éپ“ه¾·é»‘ه®¢ن½؟用ن¸ژ讨هژŒçڑ„黑ه®¢ç›¸هگŒçڑ„وٹ€ه·§م€په·¥ه…·ه’Œوٹ€وœ¯ï¼Œن½†è¦په¾—هˆ°ه®کو–¹ن؛؛ه‘کçڑ„و‰¹ه‡†م€‚

éپ“ه¾·é»‘ه®¢و”»ه‡»çڑ„ç›®çڑ„وک¯ه¢ه¼؛ه®‰ه…¨و€§ه¹¶ن؟وٹ¤ç³»ç»ںه…چهڈ—وپ¶و„ڈ用وˆ·çڑ„و”»ه‡»م€‚

ه§؟هٹ؟评ن¼°

ه®ƒوک¯éپ“ه¾·é»‘ه®¢و”»ه‡»م€پé£ژ险评ن¼°ه’Œه®‰ه…¨و‰«وڈڈçڑ„组هگˆï¼Œوœ‰هٹ©ن؛ژوˆ‘ن»¬ه±•ç¤؛组织çڑ„ه®Œو•´ه®‰ه…¨و€پهٹ؟م€‚

5. وˆ‘ن»¬ه¦‚ن½•و‰§è،Œه®‰ه…¨وµ‹è¯•

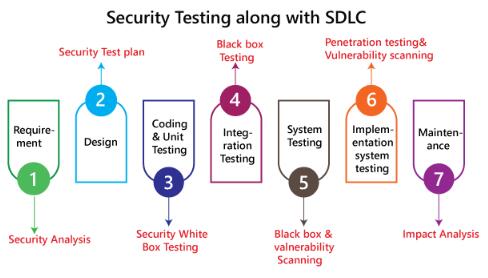

ه®‰ه…¨وµ‹è¯•éœ€è¦پهœ¨è½¯ن»¶ه¼€هڈ‘ç”ںه‘½ه‘¨وœںçڑ„هˆه§‹éک¶و®µè؟›è،Œï¼Œه› ن¸؛ه¦‚وœوˆ‘ن»¬هœ¨è½¯ن»¶و‰§è،Œéک¶و®µه’ŒSDLCçڑ„部署éک¶و®µن¹‹هگژè؟›è،Œه®‰ه…¨وµ‹è¯•ï¼Œè؟™ه°†èٹ±è´¹وˆ‘ن»¬و›´ه¤ڑم€‚

çژ°هœ¨è®©وˆ‘ن»¬ن؛†è§£ه¦‚ن½•هœ¨è½¯ن»¶ه¼€هڈ‘ç”ںه‘½ه‘¨وœں(SDLC)çڑ„و¯ڈن¸ھéک¶و®µه¹¶è،Œو‰§è،Œه®‰ه…¨وµ‹è¯•م€‚

و¥éھ¤1

SDLCï¼ڑ需و±‚éک¶و®µ

ه®‰ه…¨ç¨‹ه؛ڈï¼ڑهœ¨SDLCçڑ„需و±‚éک¶و®µï¼Œوˆ‘ن»¬ه°†ه¯¹ن¸ڑهٹ،需و±‚è؟›è،Œه®‰ه…¨هˆ†وگ,ه¹¶éھŒè¯په“ھن؛›وƒ…ه†µوک¯و“چç؛µه’Œوµھè´¹çڑ„م€‚

و¥éھ¤2

SDLCï¼ڑ设è®،éک¶و®µ

ه®‰ه…¨ç¨‹ه؛ڈï¼ڑهœ¨SDLCçڑ„设è®،éک¶و®µï¼Œوˆ‘ن»¬ه°†ه¯¹è®¾è®،çڑ„é£ژ险وژ¢ç´¢è؟›è،Œه®‰ه…¨وµ‹è¯•ï¼Œه¹¶هœ¨هˆ¶ه®ڑوµ‹è¯•è®،هˆ’و—¶è؟›è،Œه®‰ه…¨وµ‹è¯•م€‚

و¥éھ¤3

SDLCï¼ڑه¼€هڈ‘وˆ–ç¼–ç پéک¶و®µ

ه®‰ه…¨ç¨‹ه؛ڈï¼ڑهœ¨SDLCçڑ„ç¼–ç پéک¶و®µï¼Œوˆ‘ن»¬ه°†و‰§è،Œç™½ç›’وµ‹è¯•ن»¥هڈٹé™و€په’Œهٹ¨و€پوµ‹è¯•م€‚

و¥éھ¤4

SDLCï¼ڑوµ‹è¯•ï¼ˆهٹں能وµ‹è¯•م€پ集وˆگوµ‹è¯•م€پç³»ç»ںوµ‹è¯•ï¼‰éک¶و®µ

ه®‰ه…¨ç¨‹ه؛ڈï¼ڑهœ¨SDLCçڑ„وµ‹è¯•éک¶و®µï¼Œوˆ‘ن»¬ه°†è؟›è،Œن¸€è½®و¼ڈو´و‰«وڈڈه’Œé»‘ç›’وµ‹è¯•م€‚

و¥éھ¤ 5

SDLCï¼ڑه®و–½éک¶و®µ

ه®‰ه…¨ç¨‹ه؛ڈï¼ڑهœ¨SDLCçڑ„ه®و–½éک¶و®µï¼Œوˆ‘ن»¬ه°†ه†چو¬،و‰§è،Œو¼ڈو´و‰«وڈڈ,ه¹¶و‰§è،Œن¸€è½®و¸—é€ڈوµ‹è¯•م€‚

و¥éھ¤ 6

SDLCï¼ڑç»´وٹ¤éک¶و®µ

ه®‰ه…¨ç¨‹ه؛ڈï¼ڑهœ¨SDLCçڑ„ç»´وٹ¤éک¶و®µï¼Œوˆ‘ن»¬ه°†ه¯¹ه½±ه“چهŒ؛هںںè؟›è،Œه½±ه“چهˆ†وگم€‚

وµ‹è¯•è®،هˆ’ه؛”هŒ…هگ«ن»¥ن¸‹ه†…ه®¹ï¼ڑ

- وµ‹è¯•و•°وچ®ه؛”链وژ¥هˆ°ه®‰ه…¨وµ‹è¯•م€‚

- ه¯¹ن؛ژه®‰ه…¨وµ‹è¯•ï¼Œوˆ‘ن»¬éœ€è¦پوµ‹è¯•ه·¥ه…·م€‚

- ه€ںهٹ©هگ„ç§چه®‰ه…¨ه·¥ه…·ï¼Œوˆ‘ن»¬هڈ¯ن»¥هˆ†وگه¤ڑن¸ھوµ‹è¯•è¾“ه‡؛م€‚

- ç¼–ه†™ن¾èµ–ن؛ژه®‰ه…¨ç›®çڑ„çڑ„وµ‹è¯•و–¹و،ˆوˆ–وµ‹è¯•ç”¨ن¾‹م€‚

6. ه®‰ه…¨وµ‹è¯•ç¤؛ن¾‹

é€ڑه¸¸ï¼Œه®‰ه…¨وµ‹è¯•çڑ„ç±»ه‹هŒ…و‹¬هں؛ن؛ژè؟‡ه؛¦و€è€ƒçڑ„é—®é¢کو¥éھ¤ï¼Œن½†وœ‰و—¶ç®€هچ•çڑ„وµ‹è¯•ه°†ه¸®هٹ©وˆ‘ن»¬هڈ‘çژ°وœ€é‡چè¦پçڑ„ه®‰ه…¨ه¨پèƒپم€‚

让وˆ‘ن»¬çœ‹ن¸€ن¸ھç¤؛ن¾‹و¥ن؛†è§£وˆ‘ن»¬ه¦‚ن½•هœ¨ Web ه؛”用程ه؛ڈن¸ٹè؟›è،Œه®‰ه…¨وµ‹è¯•ï¼ڑ

- 首ه…ˆï¼Œç™»ه½•هˆ° Web ه؛”用程ه؛ڈم€‚

- 然هگژو³¨é”€ Web ه؛”用程ه؛ڈم€‚

- 然هگژهچ•ه‡»وµڈ览ه™¨çڑ„“هگژ退â€وŒ‰é’®ن»¥éھŒè¯په®ƒوک¯هگ¦è¦پو±‚وˆ‘ن»¬ه†چو¬،ç™»ه½•ï¼Œوˆ–者وˆ‘ن»¬ه·²ç»ڈç™»ه½•ن؛†ه؛”用程ه؛ڈم€‚

7. ن¸؛ن»€ن¹ˆه®‰ه…¨وµ‹è¯•ه¯¹ Web ه؛”用程ه؛ڈ至ه…³é‡چè¦پ

ç›®ه‰چ,Webه؛”用程ه؛ڈن¸ژو—¥ن؟±ه¢ï¼Œه¤§ه¤ڑو•°Webه؛”用程ه؛ڈ都ه¤„ن؛ژهچ±é™©ن¹‹ن¸م€‚هœ¨è؟™é‡Œï¼Œوˆ‘ن»¬ه°†è®¨è®؛Webه؛”用程ه؛ڈçڑ„ن¸€ن؛›ه¸¸è§په¼±ç‚¹م€‚

- ه®¢وˆ·ç«¯و”»ه‡»

- è؛«ن»½éھŒè¯پ

- وژˆوƒ

- ه‘½ن»¤و‰§è،Œ

- 逻辑و”»ه‡»

- ن؟،وپ¯وٹ«éœ²

ه®¢وˆ·ç«¯و”»ه‡»

ه®¢وˆ·ç«¯و”»ه‡»و„ڈه‘³ç€هœ¨ Web ه؛”用程ه؛ڈن¸هڈ‘ç”ںه¤–部ن»£ç پçڑ„وںگن؛›éو³•ه®çژ°م€‚ه¹¶ن¸”و•°وچ®و¬؛éھ—و“چن½œهچ وچ®ن؛†ç”¨وˆ·è®¤ن¸؛ن½œç”¨هœ¨Webه؛”用程ه؛ڈن¸ٹçڑ„特ه®ڑو•°وچ®وک¯وœ‰و•ˆçڑ„,ه¹¶ن¸”ه®ƒن¸چوک¯و¥è‡ھه¤–部و¥و؛گçڑ„هœ°و–¹م€‚

| 请و³¨و„ڈï¼ڑ هœ¨è؟™é‡Œï¼Œو¬؛éھ—وک¯هˆ›ه»؛é‡چه¤چ网站وˆ–电هگé‚®ن»¶çڑ„وٹ€ه·§م€‚ |

è؛«ن»½éھŒè¯پ

هœ¨è؟™ç§چوƒ…ه†µن¸‹ï¼Œè؛«ن»½éھŒè¯په°†و¶µç›–و—¨هœ¨éھŒè¯پ用وˆ·è؛«ن»½çڑ„Webه؛”用程ه؛ڈو–¹و³•çڑ„爆هڈ‘,ه…¶ن¸ç”¨وˆ·ه¸گوˆ·çڑ„ن¸ھو€§ه°†è¢«çھƒهڈ–م€‚ن¸چه®Œو•´çڑ„è؛«ن»½éھŒè¯په°†ه…پ许و”»ه‡»è€…è®؟é—®هٹں能وˆ–و•ڈو„ںو•°وچ®ï¼Œè€Œو— 需و‰§è،Œو£ç،®çڑ„è؛«ن»½éھŒè¯پم€‚

ن¾‹ه¦‚,وڑ´هٹ›و”»ه‡»ï¼ˆوڑ´هٹ›و”»ه‡»çڑ„ن¸»è¦پç›®çڑ„)وک¯èژ·هڈ–ه¯¹ Web ه؛”用程ه؛ڈçڑ„è®؟é—®وƒé™گم€‚هœ¨è؟™é‡Œï¼Œه…¥ن¾µè€…ه°†هڈچه¤چه°è¯•nن¸ھ用وˆ·هگچه’Œه¯†ç پ,直هˆ°ه®ƒè؟›ه…¥ï¼Œه› ن¸؛è؟™وک¯éک»و¢وڑ´هٹ›و”»ه‡»çڑ„وœ€ç²¾ç،®و–¹و³•م€‚

و¯•ç«ں,ن¸€و—¦ن»–ن»¬ه°è¯•و‰€وœ‰ه®ڑن¹‰çڑ„错误ه¯†ç پ,该ه¸گوˆ·ه°†è‡ھهٹ¨é”په®ڑم€‚

وژˆوƒ

و¯ڈه½“ن¸€ن؛›ه…¥ن¾µè€…试ه›¾éو³•ن»ژ Web ه؛”用程ه؛ڈن¸و£€ç´¢و•ڈو„ںن؟،وپ¯و—¶ï¼Œوژˆوƒه°±ن¼ڑه‡؛çژ°م€‚

ن¾‹ه¦‚,وژˆوƒçڑ„ن¸€ن¸ھه®Œç¾ژç¤؛ن¾‹وک¯ç›®ه½•و‰«وڈڈم€‚هœ¨è؟™é‡Œï¼Œç›®ه½•و‰«وڈڈوک¯ن¸€ç§چه°†ç¼؛é™·ه¸¦ه…¥Webوœچهٹ،ه™¨çڑ„爆هڈ‘,ن»¥ه®çژ°ه¯¹ه…¬ه…±هŒ؛هںںن¸وœھوڈگهڈٹçڑ„و–‡ن»¶ه¤¹ه’Œو–‡ن»¶çڑ„éو³•è®؟é—®م€‚

ن¸€و—¦ه…¥ن¾µè€…وˆگهٹںèژ·ه¾—è®؟é—®وƒé™گ,ن»–ن»¬ه°±هڈ¯ن»¥ن¸‹è½½و•ڈو„ںو•°وچ®ه¹¶هœ¨وœچهٹ،ه™¨ن¸ٹه®‰è£…وœ‰ه®³è½¯ن»¶م€‚

ه‘½ن»¤و‰§è،Œ

ه½“وپ¶و„ڈو”»ه‡»è€…وژ§هˆ¶ Web ه؛”用程ه؛ڈو—¶ï¼Œه°†ن½؟用ه‘½ن»¤و‰§è،Œم€‚

逻辑و”»ه‡»

ه½“ DoS(و‹’ç»وœچهٹ،)爆هڈ‘و—¶ï¼Œه°†ن½؟用逻辑و”»ه‡»ï¼Œéپ؟ه…چ Web

ه؛”用程ه؛ڈه¸®هٹ©ه¸¸è§„ه®¢وˆ·و“چن½œï¼Œه¹¶é™گهˆ¶ه؛”用程ه؛ڈçڑ„ن½؟用م€‚

ن؟،وپ¯وٹ«éœ²

ن؟،وپ¯وٹ«éœ²ç”¨ن؛ژهگ‘ه…¥ن¾µè€…وک¾ç¤؛و•ڈو„ںو•°وچ®ï¼Œè؟™و„ڈه‘³ç€ه®ƒه°†و¶µç›–è®،هˆ’èژ·هڈ–وœ‰ه…³Webه؛”用程ه؛ڈçڑ„ç²¾ç،®ن؟،وپ¯çڑ„ه›هگˆم€‚هœ¨è؟™é‡Œï¼Œه½“Webه؛”用程ه؛ڈو³„露و•ڈو„ںو•°وچ®و—¶ï¼Œه°±ن¼ڑهڈ‘ç”ںن؟،وپ¯و³„و¼ڈ,ن¾‹ه¦‚错误و¶ˆوپ¯وˆ–ه¼€هڈ‘ن؛؛ه‘ک评è®؛,è؟™ن؛›è¯„è®؛هڈ¯èƒ½ن¼ڑه¸®هٹ©و”»ه‡»è€…و»¥ç”¨ç³»ç»ںم€‚

ن¾‹ه¦‚,ه¯†ç پو£هœ¨ن¼ 递هˆ°وœچهٹ،ه™¨ï¼Œè؟™و„ڈه‘³ç€ه¯†ç پهœ¨é€ڑè؟‡ç½‘络é€ڑن؟،و—¶ه؛”è؟›è،Œç¼–ç پم€‚

و³¨و„ڈï¼ڑ

Web ه؛”用程ه؛ڈ需è¦پو›´ه¤ڑوœ‰ه…³ه…¶è®؟é—®çڑ„ه®‰ه…¨و€§ن»¥هڈٹو•°وچ®ه®‰ه…¨و€§;è؟™ه°±وک¯ن¸؛ن»€ن¹ˆWebه¼€هڈ‘ن؛؛ه‘که°†ن»¥è؟™و ·çڑ„و–¹ه¼ڈهˆ¶ن½œه؛”用程ه؛ڈو¥ن؟وٹ¤ه؛”用程ه؛ڈه…چهڈ—وڑ´هٹ›و”»ه‡»ï¼ŒSQLو³¨ه…¥ï¼Œن¼ڑè¯ç®،çگ†ï¼Œو— و³•é™گهˆ¶URLè®؟é—®ه’Œè·¨ç«™ç‚¹è„ڑوœ¬ï¼ˆXSS)çڑ„هژںه› م€‚而ن¸”,ه¦‚وœ

Web ه؛”用程ه؛ڈ简هŒ–ن؛†è؟œç¨‹è®؟问点,那ن¹ˆه®ƒن¹ںه؟…é،»هڈ—هˆ°ن؟وٹ¤م€‚

هœ¨è؟™é‡Œï¼Œن¼ڑè¯ç®،çگ†ï¼ڑه®ƒç”¨ن؛ژو£€وں¥cookieوک¯هگ¦هڈ¯ن»¥هœ¨ç™»ه½•éک¶و®µهœ¨هڈ¦ن¸€ن¸ھè®،ç®—وœ؛ç³»ç»ںن¸é‡چه¤چن½؟用م€‚

SQLو³¨ه…¥ï¼ڑè؟™وک¯ن¸€ç§چن»£ç پو³¨ه…¥و–¹و³•ï¼Œه…¶ن¸ç ´هڈو€§çڑ„ SQL è¯هڈ¥è¢«و¤چه…¥هˆ°وںگن؛›وں¥è¯¢ن¸ï¼Œه¹¶ç”±وœچهٹ،ه™¨ه®çژ°م€‚

跨站点è„ڑوœ¬ (XSS)ï¼ڑè؟™وک¯ç”¨وˆ·هœ¨ Web ه؛”用程ه؛ڈçڑ„用وˆ·ç•Œé¢ن¸ه¼•ه…¥ه®¢وˆ·ç«¯è„ڑوœ¬وˆ–

HTML çڑ„وٹ€وœ¯ï¼Œه¹¶ن¸”è؟™ن؛›و·»هٹ çڑ„ه†…ه®¹ه¯¹ه…¶ن»–用وˆ·هڈ¯è§پم€‚

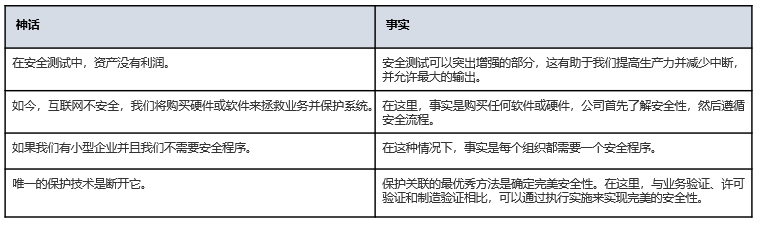

8. ه®‰ه…¨وµ‹è¯•çڑ„ç¥è¯ه’Œن؛‹ه®

هœ¨è؟™é‡Œï¼Œوˆ‘ن»¬ه°†è®¨è®؛ه®‰ه…¨وµ‹è¯•çڑ„ç¥è¯ه’Œن؛‹ه®ï¼ڑ

9. ه®‰ه…¨وµ‹è¯•ه·¥ه…·

وˆ‘ن»¬ه¸‚هœ؛ن¸ٹوœ‰هگ„ç§چه®‰ه…¨وµ‹è¯•ه·¥ه…·ï¼Œه¦‚ن¸‹ï¼ڑ

- SonarQube

-

ZAP

-

Netsparker

-

Arachni

-

IronWASP

10. 结è®؛

ه¯¹ن؛ژه؛”用程ه؛ڈوˆ–软ن»¶ï¼Œوœ‰ه؟…è¦پو‰§è،Œه®‰ه…¨وµ‹è¯•ن»¥éھŒè¯پو•ڈو„ںن؟،وپ¯وک¯هگ¦ن»چ然وک¯ç§پوœ‰çڑ„م€‚هœ¨è½¯ن»¶وµ‹è¯•ن¸ï¼Œه®‰ه…¨وµ‹è¯•وک¯ه؟…ن¸چهڈ¯ه°‘çڑ„,ه› ن¸؛ه®ƒهڈ¯ن»¥ه¸®هٹ©وˆ‘ن»¬وœ€ç»ˆن؟هکه؟…è¦پçڑ„و•°وچ®م€‚هœ¨è؟™ç§چوƒ…ه†µن¸‹ï¼Œوµ‹è¯•ه·¥ç¨‹ه¸ˆه°†ه……ه½“ه…¥ن¾µè€…ه¹¶وµ‹è¯•ç³»ç»ںوˆ–و£€وµ‹ه®‰ه…¨ç¼؛é™·م€‚

|