з”ЁдәҺжҗңзҙўзҪ‘з»ңжјҸжҙһзҡ„и®Ўз®—жңәзЁӢеәҸжҳҜжё—йҖҸжөӢиҜ•жҠҖжңҜгҖӮ

жӯӨеҲ—иЎЁдёӯзҡ„жҜҸдёӘеә”з”ЁзЁӢеәҸйғҪз»ҷеҮәдәҶдёҖдәӣзү№е®ҡзҡ„дјҳзӮ№гҖӮйҖҡиҝҮз®ҖеҚ•зҡ„жҜ”иҫғпјҢжӮЁеҸҜд»ҘзЎ®е®ҡиҜҘи®ЎеҲ’жҳҜеҗҰйҖӮеҗҲжӮЁзҡ„з»„з»ҮгҖӮи®©жҲ‘们жҺўзҙўдёҖдёӢпјҢжүҫеҲ°еёӮеңәдёҠе®үе…Ёеә”з”ЁзЁӢеәҸзҡ„жңҖж–°йҖүжӢ©гҖӮ

1. д»Җд№ҲжҳҜжё—йҖҸжөӢиҜ•

жё—йҖҸжөӢиҜ•пјҢ жҳҜзЎ®дҝқдҝЎжҒҜе®ү全专家дҪҝз”Ёи®Ўз®—жңәзЁӢеәҸдёӯзҡ„е®үе…ЁжјҸжҙһжқҘжҹҘжүҫе’ҢеҲ©з”Ёе®ғ们гҖӮиҝҷдәӣ专家йҖҡеёёиў«еҪ’зұ»дёәзҷҪеёҪй»‘е®ўжҲ–йҒ“еҫ·й»‘е®ўпјҢйҖҡиҝҮжЈҖжөӢзҺ°д»ЈзҺҜеўғдёӯиў«з§°дёәй»‘еёҪй»‘е®ўзҡ„зҪ‘з»ңж”»еҮ»иҖ…зҡ„ж”»еҮ»пјҢдҪҝдәӢжғ…еҸҳеҫ—з®ҖеҚ•гҖӮ

е®һйҷ…дёҠпјҢжү§иЎҢжё—йҖҸжөӢиҜ•зӣёеҪ“дәҺиҒҳиҜ·з»ҸйӘҢдё°еҜҢзҡ„еҲҶжһҗеёҲиҝӣиЎҢе®үе…Ёзҡ„и®ҫж–Ҫе®үе…ЁжјҸжҙһпјҢд»ҘжүҫеҮәе®һйҷ…зҠҜзҪӘеҲҶеӯҗеҰӮдҪ•е®һзҺ°е®ғгҖӮдјҒдёҡе’Ңе…¬еҸёжӯЈеңЁдҪҝз”Ёиҝҷдәӣз»“жһңжқҘдҪҝжЎҶжһ¶жӣҙеҠ зЁіе®ҡгҖӮ

2. жё—йҖҸжөӢиҜ•зҡ„йңҖжұӮ

жё—йҖҸжөӢиҜ•йҖҡеёёиЎЁжҳҺжҒ¶ж„Ҹе…ҘдҫөиҖ…еҸҜиғҪдјҡеңЁдҪ•еӨ„д»ҘеҸҠеҰӮдҪ•ж»Ҙз”Ёзі»з»ҹгҖӮиҝҷжңүеҠ©дәҺжӮЁеңЁзңҹжӯЈж”»еҮ»еҸ‘з”ҹд№ӢеүҚж¶ҲйҷӨд»»дҪ•жјҸжҙһгҖӮ

ж №жҚ®Optimistic TechnologiesжңҖиҝ‘зҡ„дёҖйЎ№з ”з©¶пјҢжүҖжңүе…¶д»–дјҒдёҡйғҪжңүеҸҜиғҪиў«ж”»еҮ»иҖ…ж»Ҙз”Ёзҡ„жјҸжҙһгҖӮжё—йҖҸжөӢиҜ•дәәе‘ҳе·Із»ҸиғҪеӨҹиҝқеҸҚе…¬еҸёзҪ‘з»ң并еңЁ93%зҡ„е®һдҫӢдёӯиҝӣе…ҘзҪ‘з»ңгҖӮжңӘз»Ҹи®ӯз»ғзҡ„й»‘е®ўе°ҶиғҪеӨҹи®ҝй—®71%зҡ„е…¬еҸёзҡ„еҶ…йғЁзі»з»ҹгҖӮ

3. жё—йҖҸжөӢиҜ•зҡ„е·ҘдҪңеҠҹиғҪ

йҰ–е…ҲпјҢжё—йҖҸжөӢиҜ•дәәе‘ҳйңҖиҰҒиҖғиҷ‘他们е°ҶиҰҒе°қиҜ•з ҙи§Јзҡ„ж“ҚдҪңзі»з»ҹгҖӮ然еҗҺпјҢдёәдәҶиҜҶеҲ«жјҸжҙһпјҢ他们йҖҡеёёдҪҝз”ЁдёҖзі»еҲ—иҪҜ件е·Ҙе…·гҖӮжё—йҖҸзӣ‘жҺ§иҝҳеҸҜд»ҘеҢ…жӢ¬жқҘиҮӘзӨҫдјҡе·ҘзЁӢзҡ„й»‘е®ўйЈҺйҷ©гҖӮйҖҡиҝҮиҜұдҪҝз»„жҲҗе‘ҳиҺ·еҫ—и®ҝй—®жқғйҷҗпјҢжөӢиҜ•дәәе‘ҳе°Ҷе°қиҜ•иҺ·еҸ–еҜ№и®ҫеӨҮзҡ„и®ҝй—®жқғйҷҗгҖӮ

жё—йҖҸжөӢиҜ•дәәе‘ҳиҝҳдёәе…¬еҸёжҸҗдҫӣжЈҖжҹҘз»“жһңпјҢ并иҙҹиҙЈеј•е…Ҙдҝ®еӨҚжјҸжҙһжҲ–жңҖе°ҸеҢ–жјҸжҙһзҡ„ж”№иҝӣгҖӮ

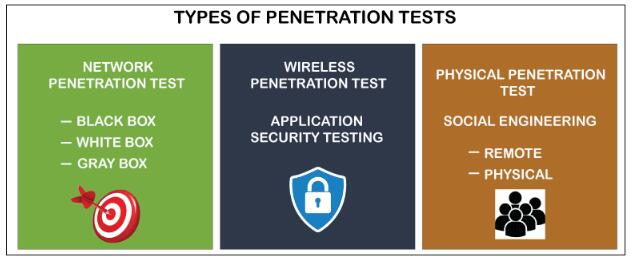

4. жё—йҖҸжөӢиҜ•зҡ„еҲҶзұ»

жё—йҖҸжөӢиҜ•еҢ…еҗ«дёӢйқўеҲ—еҮәзҡ„д»ҘдёӢеҹәжң¬зұ»еһӢгҖӮ

- зӣІжөӢ

-

зҷҪзӣ’жөӢиҜ•

-

еӨ–йғЁжөӢиҜ•

-

еҸҢзӣІжөӢиҜ•

-

еҶ…йғЁжөӢиҜ•

и®©жҲ‘们иҜҰз»Ҷи®Ёи®әжҜҸдёҖдёӘгҖӮ

зӣІжөӢ

иҝҷдәӣе…¬еҸёдёәжё—йҖҸжөӢиҜ•дәәе‘ҳжҸҗдҫӣе…ідәҺеңЁзӣІжөӢпјҲз§°дёәй»‘зӣ’жөӢиҜ•пјүдёӯиў«еҲ©з”Ёзҡ„и®ҫеӨҮзҡ„е®үе…Ёз»ҶиҠӮеҫҲе°‘гҖӮзӣ®зҡ„жҳҜжүҫеҲ°ж°ёиҝңдёҚдјҡиў«еҸ‘зҺ°зҡ„жјҸжҙһгҖӮ

зҷҪзӣ’жөӢиҜ•

зҷҪзӣ’жөӢиҜ•жҳҜжҢҮе…¬еҸёеҗ‘жё—йҖҸжөӢиҜ•дәәе‘ҳжҸҗдҫӣдёҖзі»еҲ—дёҺе…¶з»“жһ„зӣёе…ізҡ„е®үе…ЁиҜҰз»ҶдҝЎжҒҜпјҢд»Ҙеё®еҠ©д»–们改善жјҸжҙһгҖӮ

еӨ–йғЁжөӢиҜ•

еӨ–йғЁжөӢиҜ•жҳҜеңЁе…ЁзҗғиҢғеӣҙеҶ…жё—йҖҸжөӢиҜ•дәәе‘ҳж—ЁеңЁиҜҶеҲ«жјҸжҙһзҡ„жөӢиҜ•гҖӮе®ғ们жҳҜеңЁйқўеҗ‘е®Ҹи§ӮзҺҜеўғзҡ„иҪҜ件пјҲеҰӮеҹҹпјүдёҠжү§иЎҢзҡ„пјҢеӣ дёәиҝҷдәӣзұ»еһӢзҡ„жөӢиҜ•зҡ„еӯҳеңЁгҖӮ

еҸҢзӣІжөӢиҜ•

еҸҢзӣІжөӢиҜ•д№ҹиў«е®ҡд№үдёәйҡҗжҖ§жөӢиҜ•пјҢе…¶дёӯж•Ҹж„ҹж•°жҚ®дёҚд»…з”ұе…¬еҸёжҸҗдҫӣз»ҷжё—йҖҸжөӢиҜ•дәәе‘ҳгҖӮ他们д»Қ然еҸҜиғҪдёҚдјҡе°ҶиҜ„дј°е‘ҠзҹҘиҮӘе·ұзҡ„дҝЎжҒҜе®ү全专家гҖӮдј з»ҹдёҠпјҢжӯӨзұ»е®һйӘҢеҸ—еҲ°иҝӣиЎҢе®һйӘҢиҖ…зҡ„дёҘж јзӣ‘з®ЎгҖӮ

еҶ…йғЁжөӢиҜ•

еҶ…йғЁжЈҖжҹҘжҳҜжҢҮжё—йҖҸжЈҖжҹҘеӯҳеңЁдәҺе®һдҪ“иҫ№з•ҢеҶ…гҖӮйҖҡеёёпјҢиҝҷдәӣжЈҖжҹҘйӣҶдёӯеңЁе®үе…ЁжјҸжҙһдёҠпјҢз»„з»ҮеҶ…йғЁзҡ„д»»дҪ•дәәйғҪеҸҜд»Ҙе……еҲҶеҲ©з”ЁиҝҷдәӣжјҸжҙһгҖӮ

5. жңҖдҪіжё—йҖҸжөӢиҜ•е·Ҙе…·е’ҢиҪҜ件

1пјү. Wireshark

WiresharkйҖҡеёёиў«е‘ҪеҗҚдёәEthereal 0.2.0пјҢжӢҘжңү600еҗҚиҙЎзҢ®иҖ…пјҢжҳҜдёҖж¬ҫеұЎиҺ·ж®ҠиҚЈзҡ„зҪ‘з»ңжҳ е°„еҷЁгҖӮжӮЁеҸҜд»ҘдҪҝз”ЁжӯӨзЁӢеәҸиҪ»жқҫжҚ•иҺ·е’ҢеҲҶжһҗж•°жҚ®еҢ…гҖӮиҜҘе·Ҙе…·жҳҜејҖжәҗзҡ„пјҢдёҺWindowsпјҢSolarisпјҢFreeBSDе’ҢLinuxд»ҘеҸҠе…¶д»–жЎҶжһ¶е…је®№гҖӮ

иҰҒзӮ№

- е®ғжҸҗдҫӣзҰ»зәҝе®ЎжҹҘе’Ңе®һж—¶жҚ•иҺ·йҖүйЎ№гҖӮ

-

е®ғе®ҡдҪҚдёӯй—ҙиҠӮзӮ№еҸҜеё®еҠ©жӮЁеҸ‘зҺ°ж–°зү№еҫҒпјҢеҢ…жӢ¬жәҗе’Ңзӣ®ж Үзҡ„еҚҸи®®гҖӮ

-

е®ғеҢ…жӢ¬жЈҖжҹҘзҪ‘з»ңдёӯжңҖе°ҸдҝЎжҒҜд»ҘиҝӣиЎҢж“ҚдҪңзҡ„жңәдјҡгҖӮ

-

е®ғеҢ…еҗ«еҸҜйҖүзҡ„зқҖиүІи§„еҲҷпјҢз”ЁдәҺеҝ«йҖҹгҖҒзӣҙи§Ӯзҡ„еҲҶжһҗпјҢ并添еҠ еҲ°еҢ…иЈ…дёӯгҖӮ

2пјү. Netsparkar

з”ЁдәҺжё—йҖҸжөӢиҜ•зҡ„еёёи§ҒиҮӘеҠЁеҢ–еә”з”ЁзЁӢеәҸжңҚеҠЎеҷЁжҳҜNetsparkerжјҸжҙһжү«жҸҸзЁӢеәҸгҖӮд»Һи·Ёз«ҷзӮ№иҜ·жұӮеҲ°SQLжіЁе…ҘпјҢзЁӢеәҸеҸҜд»Ҙд»ҺдёӯиҜҶеҲ«д»»дҪ•еҶ…е®№гҖӮи®ҫи®Ўдәәе‘ҳеҸҜд»ҘеңЁеҚҡе®ўгҖҒWeb

еҹәзЎҖз»“жһ„е’Ң Web жңҚеҠЎдёҠдҪҝз”ЁжӯӨе·Ҙе…·гҖӮ

иҜҘе№іеҸ°и¶іеӨҹй«ҳж•ҲпјҢеҸҜд»ҘеҗҢж—¶жҗңзҙў 500 еҲ° 1000 дёӘиҪҜ件еә”з”ЁзЁӢеәҸгҖӮеҖҹеҠ©ж”»еҮ»е·Ҙе…·гҖҒйӘҢиҜҒе’Ң

URL йҮҚеҶҷжҢҮеҚ—пјҢжӮЁе°ҶиғҪеӨҹдҝ®ж”№е®үе…Ёжү«жҸҸгҖӮNetsparkerд»ҘеҸӘиҜ»ж–№ејҸеҠЁжҖҒеҲ©з”ЁжјҸжҙһзӮ№гҖӮеҲ¶дҪңдәҶејҖеҸ‘иҜҒжҳҺгҖӮеҸҜд»Ҙз«ӢеҚіжҹҘзңӢжјҸжҙһзҡ„еҪұе“ҚгҖӮ

иҰҒзӮ№

- е®ғеҸҜд»ҘеңЁдёҚеҲ°дёҖеӨ©зҡ„ж—¶й—ҙеҶ…жҗңзҙў1000 +еҹәдәҺWebзҡ„еә”з”ЁзЁӢеәҸпјҒ

-

дёәдәҶеӣўйҳҹеҗҲдҪңе’ҢиҪ»жқҫеҸ‘зҺ°з»“жһңпјҢжӮЁеҸҜд»Ҙж·»еҠ еӨҡдёӘеӣўйҳҹжҲҗе‘ҳгҖӮ

-

й«ҳзә§жү«жҸҸеҮҸе°‘дәҶеҜ№е°ҸеһӢи®ҫзҪ®зҡ„йңҖжұӮгҖӮ

-

е®ғеҸҜд»ҘеңЁеҸҜз ҙи§Јзҡ„иҪҜ件еә”з”ЁзЁӢеәҸдёӯжҗңзҙўSQLе’ҢXSSй”ҷиҜҜгҖӮ

-

жӮЁеҸҜд»ҘеҲӣе»ә Web зҡ„жі•еҫӢеә”з”ЁзЁӢеәҸе’Ң法规иҰҒжұӮзҡ„жҠҘе‘ҠгҖӮ

-

е®ғе…·жңүеҹәдәҺиҜҒжҚ®зҡ„зӯӣйҖүжҠҖжңҜпјҢд»ҘзЎ®дҝқзІҫзЎ®иҜҶеҲ«гҖӮ

3пјү. BeEF

иҝҷжҳҜжё—йҖҸжөӢиҜ•зҡ„жҢҮеҚ—пјҢйқһеёёйҖӮеҗҲз”ЁдәҺжөӢиҜ•зҡ„жҗңзҙўеј•ж“ҺгҖӮеә”з”ЁдәҺжҠөеҫЎдә’иҒ”зҪ‘дј ж’ӯзҡ„ж”»еҮ»пјҢ并еҸҜд»Ҙеё®еҠ©з§»еҠЁе®ўжҲ·гҖӮBeEF

жҢҮзҡ„жҳҜжөҸи§ҲеҷЁж“ҚдҪңе№іеҸ°пјҢ并дҪҝз”Ё GitHub жқҘжҹҘжүҫй—®йўҳгҖӮBeEF ж—ЁеңЁзЎ®е®ҡ Web е®ўжҲ·з«Ҝе’ҢзҪ‘з»ңиҢғеӣҙд№ӢеӨ–зҡ„жјҸжҙһгҖӮзӣёеҸҚпјҢжЎҶжһ¶е°ҶзқҖзңјдәҺеҸҜжЈҖжөӢжҖ§пјҢиҖҢдёҚжҳҜеҸӘжңүдёҖдёӘеҸӮиҖғж–ҮзҢ®пјҲжҗңзҙўеј•ж“Һпјүзҡ„дёҠдёӢж–ҮгҖӮ

иҰҒзӮ№

- иӢҘиҰҒйӘҢиҜҒе®үе…ЁеҹәзЎҖз»“жһ„пјҢеҸҜд»ҘдҪҝз”Ёе®ўжҲ·з«Ҝе·ІзҹҘжјҸжҙһгҖӮ

-

е®ғеҸҜд»Ҙеё®еҠ©жӮЁдёҺеӨҡдёӘжҗңзҙўеј•ж“ҺиҝһжҺҘпјҢ然еҗҺдҪҝз”Ёе‘Ҫд»ӨејҖе§Ӣзү№е®ҡзҡ„еҢ…гҖӮ

4пјү. John The Ripper Password

Cracker

жңҖеёёи§Ғзҡ„зјәйҷ·д№ӢдёҖжҳҜеҜҶз ҒгҖӮдёәдәҶжҚ•иҺ·дҝЎжҒҜе’Ңи®ҝй—®ж•Ҹж„ҹзі»з»ҹпјҢй»‘е®ўеҸҜд»ҘдҪҝз”ЁеҮӯжҚ®гҖӮеҮәдәҺиҝҷдёӘеҺҹеӣ пјҢ

John The Ripper Password CrackerжҳҜеҜҶз ҒзҢңжөӢдёҚеҸҜжҲ–зјәзҡ„е·Ҙе…·пјҢ并жҸҗдҫӣдәҶеӨҡз§Қзі»з»ҹгҖӮThe

pen vulnerability scannerжҳҜдёҖж¬ҫе…Қиҙ№дҪҝз”Ёзҡ„иҪҜ件гҖӮ

- е®ғдјҡиҮӘеҠЁжЈҖжөӢеҜҶз Ғзҡ„еҗ„з§ҚеҸҳдҪ“гҖӮ

-

е®ғиҝҳеҸ‘зҺ°ж•°жҚ®еә“еҶ…йғЁзҡ„еҜҶз ҒжјҸжҙһгҖӮ

-

еҜ№дәҺLinuxпјҢMac OS XпјҢHash Suiteе’ҢHash Suite DroidпјҢй«ҳзә§зүҲеҸҜз”ЁгҖӮ

-

еҢ…жӢ¬дёӘжҖ§еҢ–зҡ„йҘје№ІгҖӮ

-

е®ғеҸҜд»Ҙеё®еҠ©дәә们еҸ‘зҺ°еңЁзәҝж–ҮжЎЈгҖӮиҝҷжҸҗдҫӣдәҶдёҚеҗҢеҸҳдҪ“д№Ӣй—ҙзҡ„ж”№иҝӣиҜҙжҳҺгҖӮ

5пјү. W3af

еңЁжүҖжңүиҪҜ件ејҖеҸ‘дёӯпјҢW3afиҮӘе®ҡд№үеә”з”ЁзЁӢеәҸе…Ҙдҫөе’Ңе®ЎжҹҘе№іеҸ°йғҪеҹәдәҺиҜҶеҲ«е’ҢеҲ©з”Ёзјәйҷ·гҖӮеҜ№дәҺж”»еҮ»гҖҒе®Ўи®Ўе’ҢеҸ‘зҺ°пјҢз»ҷеҮәдәҶдёүз§ҚжҸ’件гҖӮ然еҗҺпјҢиҪҜ件е°ҶиҝҷдәӣиҪ¬з§»еҲ°иҜ„дј°е·Ҙе…·дёҠд»ҘиҜ„дј°е®үе…ЁжјҸжҙһгҖӮ

иҰҒзӮ№

- еҜ№дәҺдё“дёҡдәәеЈ«жқҘиҜҙпјҢе®ғжҳ“дәҺдҪҝз”Ёдё”и¶іеӨҹејәеӨ§пјҢеҚідҪҝеҜ№дәҺејҖеҸ‘дәәе‘ҳд№ҹжҳҜеҰӮжӯӨгҖӮ

-

еҸҜд»Ҙе®ҢжҲҗиҮӘеҠЁ HTTP иҜ·жұӮеҲӣе»әе’ҢзҺ°жңү HTTP иҜ·жұӮгҖӮ

-

е®ғиғҪеӨҹй…ҚзҪ®дёә MITM зҡ„д»ЈзҗҶгҖӮ

6пјү. Metasploit

MetasploitжҳҜдё–з•ҢдёҠеёёз”Ёзҡ„жјҸжҙһиҜ„дј°дјҳеҢ–зі»з»ҹгҖӮMetasploitе…Ғи®ёжҠҖжңҜ专家йӘҢиҜҒе’Ңз®ЎзҗҶе®үе…ЁиҜ„дј°пјҢжҸҗй«ҳеҸҜи§ҒжҖ§пјҢ并жӯҰиЈ…е’ҢжҝҖеҠұйҳІе®ҲиҖ…еңЁжёёжҲҸдёӯдҝқжҢҒйўҶе…ҲдёҖеҲҶгҖӮ

жөӢиҜ•е®үе…ЁжҖ§пјҢеҸ‘зҺ°жјҸжҙһпјҢе»әз«ӢйҳІеҫЎжҳҜжңүеё®еҠ©зҡ„гҖӮиҜҘе·Ҙе…·жҳҜдёҖдёӘејҖж”ҫж ҮеҮҶзЁӢеәҸпјҢе°ҶдҪҝзі»з»ҹз®ЎзҗҶе‘ҳиғҪеӨҹз ҙ解并иҜҶеҲ«е…ій”®зјәйҷ·гҖӮдёәдәҶеўһејә他们зҡ„иғҪеҠӣпјҢж–°жүӢй»‘е®ўдҪҝз”Ёжң¬жҢҮеҚ—гҖӮиҜҘе·Ҙе…·дёәзӨҫдјҡе·ҘзЁӢеёҲжҸҗдҫӣдәҶдёҖз§ҚеӨҚеҲ¶зҪ‘з«ҷзҡ„ж–№жі•гҖӮ

иҰҒзӮ№

- дёҺеҸҜж»ҡеҠЁзҡ„з»ҷе®ҡе№іеҸ°е’Ңе‘Ҫд»ӨиЎҢз•ҢйқўдёҖиө·дҪҝз”ЁеҫҲж–№дҫҝгҖӮ

-

жҡҙеҠӣз ҙи§ЈжҢҮеҚ—пјҢд»ҘеҗҜеҠЁз»•иҝҮеҹҺеёӮеҢ–е’ҢзҺ°д»ЈеҢ–гҖҒзҹӣејҸй—ҙи°ҚиҪҜ件е’ҢиҜҶеҲ«пјҲOWASP жјҸжҙһжөӢиҜ•еә”з”ЁзЁӢеәҸпјүзҡ„зі»з»ҹгҖӮ

-

е®ғд»ҺжөӢиҜ•дёӯ收йӣҶи¶…иҝҮ 1пјҢ500 дёӘжјҸжҙһзҡ„ж•°жҚ®гҖӮ

-

з”ЁдәҺзҪ‘з»ңиҝһжҺҘе®һйӘҢзҡ„е…ғжЁЎеқ—гҖӮ

-

иҝҷеҸҜд»ҘеңЁеҹәзЎҖжһ¶жһ„еҶ…йғЁдҪҝз”ЁпјҢд»ҘеҸ‘зҺ°иҫғж—§зҡ„жјҸжҙһгҖӮ

-

е®ғд№ҹеҸҜд»Ҙи®ҝй—®Mac OS XпјҢLinuxе’ҢWindowsгҖӮ

-

е®ғеҸҜд»ҘеңЁжңҚеҠЎеҷЁгҖҒиҪҜ件е’ҢйҖҡйҒ“дёҠдҪҝз”ЁгҖӮ

7пјү. Acunetix Scanner

Acutenix жҳҜдёҖдёӘдәӨдә’ејҸжөӢиҜ•е№іеҸ°пјҢжӮЁе°ҶдҪҝз”Ёе®ғжқҘжү§иЎҢжё—йҖҸжөӢиҜ•гҖӮиҜҘжҠҖжңҜиғҪеӨҹиҜ„дј°еӨҚжқӮзҡ„з®ЎзҗҶжҠҘе‘Ҡе’ҢеҗҲ规жҖ§й—®йўҳгҖӮиҜҘеә”з”ЁзЁӢеәҸеҸҜд»Ҙи§ЈеҶіи®ёеӨҡзҪ‘з»ңжјҸжҙһгҖӮAcunetix

иҝҳиғҪеӨҹеҢ…еҗ«еёҰеӨ–й”ҷиҜҜгҖӮ

иҜҘз»јеҗҲе·Ҙе…·дёҺ WAF е’Ңе№ҝеҸ—йҮҚи§Ҷзҡ„й”ҷиҜҜжЈҖжөӢеҷЁзӣёз»“еҗҲгҖӮAcunetix жҳҜиҜҘйўҶеҹҹдё“й—Ёзҡ„и·Ёз«ҷзӮ№иҜ·жұӮе’Ң

SQLi жөӢиҜ•д№ӢдёҖпјҢеҮҶзЎ®зҺҮеҫҲй«ҳпјҢе…¶дёӯеҢ…жӢ¬еӨҚжқӮзҡ„иҮӘеҠЁеҢ– XSS жЈҖжөӢгҖӮ

иҰҒзӮ№

- иҜҘе·Ҙе…·дҝқжҠӨдәҶи¶…иҝҮ 4500 дёӘжјҸжҙһпјҢе…¶дёӯеҢ…жӢ¬ SQL жіЁе…Ҙе’Ң XSSгҖӮ

-

зҷ»еҪ•жЁЎејҸи®°еҪ•еҷЁжҳ“дәҺе®һзҺ°пјҢ并жөӢиҜ•еҜҶз ҒжүҖж¶өзӣ–зҡ„йғЁеҲҶгҖӮ

-

AcuSensorжҠҖжңҜпјҢиҮӘеҠЁжё—йҖҸе·Ҙе…·е’ҢеҶ…зҪ® дёәдәҶеҠ ејәе’Ңе…Ғи®ёеҮҸе°‘пјҢжјҸжҙһиҜ„дј°з®ҖеҢ–дәҶй»‘зӣ’е’ҢзҷҪзӣ’жөӢиҜ•гҖӮ

-

ж•°д»Ҙдәҝи®Ўзҡ„зҪ‘з«ҷеҸҜд»Ҙиў«дёҚй—ҙж–ӯең°жҙ—еҠ«дёҖз©әгҖӮ

-

е®ғеҸҜд»ҘеңЁжң¬ең°иҝҗиЎҢпјҢд№ҹеҸҜд»ҘйҖҡиҝҮдә‘дёӯзҡ„и§ЈеҶіж–№жЎҲиҝҗиЎҢгҖӮ

8пјү. Aircrack

Aircrack NGй…ҚзҪ®дёәйҖҡиҝҮжҚ•иҺ·дј е…Ҙзҡ„ж•°жҚ®еҢ…жқҘз ҙи§Јж— зәҝиҝһжҺҘеҶ…зҡ„жјҸжҙһпјҢд»ҘдҫҝйҖҡиҝҮwordж–ҮжЎЈеҜјеҮәжңүж•Ҳзҡ„еҚҸи®®иҝӣиЎҢеҲҶжһҗгҖӮе°Ҫз®ЎиҜҘи®ЎеҲ’дјјд№ҺеңЁ

2010 е№ҙе·ІеҒңжӯўпјҢдҪҶеңЁ 2019 е№ҙпјҢAircrack еҶҚж¬ЎиҝӣиЎҢдәҶдҝ®ж”№гҖӮ

жӯӨе·Ҙе…·еңЁеӨҡдёӘеҹәдәҺж“ҚдҪңзі»з»ҹе’Ң WEP еӯ—е…ёзҡ„ж”»еҮ»ж”ҜжҢҒжЎҶжһ¶дёҠеҗҜз”ЁгҖӮзү№еҲ«жҳҜдёҺи®ёеӨҡе…¶д»–жё—йҖҸе·Ҙе…·зӣёжҜ”пјҢе®ғжҸҗдҫӣдәҶжӣҙй«ҳзҡ„жЈҖжөӢжҖ§иғҪ并ж”ҜжҢҒеӨҡз§Қи®ҫеӨҮе’Ңй©ұеҠЁзЁӢеәҸгҖӮиҜҘеҘ—件иҙҹиҙЈеңЁиҺ·еҫ—

WPA жҸЎжүӢеҗҺдҪҝз”ЁеҮӯжҚ®еӯ—е…ёе’Ңж•°еӯҰжҠҖжңҜз ҙи§Ј WEPгҖӮ

иҰҒзӮ№

- е®ғдёҺSolarisпјҢLinuxпјҢWindowsпјҢOS XпјҢFreeBSDпјҢNetBSDе’ҢOpenBSDе…је®№гҖӮ

-

иӢҘиҰҒжЈҖзҙўеҢ…е’ҢеҜјеҮәж•°жҚ®пјҢе°ҶдҪҝз”ЁжӯӨж–№жі•гҖӮ

-

е®ғж—ЁеңЁз”ЁдәҺWi-Fiзі»з»ҹжөӢиҜ•д»ҘеҸҠй©ҫ驶е‘ҳзҶҹз»ғзЁӢеәҰгҖӮ

-

е®ғдҫ§йҮҚдәҺеҗ„з§Қе®үе…ЁйўҶеҹҹпјҢдҫӢеҰӮж”»еҮ»гҖҒзӣ‘и§ҶгҖҒжөӢиҜ•е’Ңз ҙи§ЈгҖӮ

-

еңЁе…Ҙдҫөж–№йқўпјҢжӮЁеҸҜд»ҘеҸ–ж¶Ҳиә«д»ҪйӘҢиҜҒпјҢе»әз«ӢиҷҡеҒҮж— зәҝзҪ‘з»ң并йҮҚж”ҫж”»еҮ»гҖӮ

9пјү. Burp Suite Pen Tester

йқўеҗ‘зЁӢеәҸе‘ҳзҡ„ Burp еҘ—件жңүдёӨдёӘзӢ¬з«Ӣзҡ„зүҲжң¬гҖӮе…Қиҙ№зүҲжң¬дёәжөӢиҜ•жүҖйңҖзҡ„ж“ҚдҪңжҸҗдҫӣдәҶйҖӮеҪ“дё”еҝ…иҰҒзҡ„е·Ҙе…·гҖӮжҲ–иҖ…пјҢеҪ“жӮЁйңҖиҰҒе№ҝжіӣзҡ„жё—йҖҸжөӢиҜ•ж—¶пјҢжӮЁеҸҜд»ҘйҖүжӢ©з¬¬дәҢдёӘзүҲжң¬гҖӮеҜ№дәҺжөӢиҜ•еҹәдәҺ

Web зҡ„еә”з”ЁзЁӢеәҸпјҢжӯӨе·Ҙе…·жҳҜе®ҢзҫҺзҡ„гҖӮеҸҜд»ҘдҪҝз”Ёз”ЁдәҺжҳ е°„зІҳжҖ§еҹәжқҝе’ҢеҲҶжһҗжөҸи§ҲеҷЁе’Ңз«ҜзӮ№жңҚеҠЎеҷЁд№Ӣй—ҙдәӢеҠЎзҡ„е·Ҙе…·гҖӮ

иҰҒзӮ№

- е®ғйҖӮз”ЁдәҺеҹәдәҺWebзҡ„иҪҜ件иҮӘеҠЁж»ҡеҠЁгҖӮ

-

Mac OS XпјҢLinuxе’ҢWindowsйғҪеҸҜд»ҘеңЁжӯӨе·Ҙе…·дёӯи®ҝй—®гҖӮ

10пјү. Kali Linux

з”ЁдәҺжјҸжҙһиҜ„дј°зҡ„Linuxж“ҚдҪңзі»з»ҹжҳҜKali Linuxдё“дёҡжё—йҖҸжөӢиҜ•и®ЎеҲ’гҖӮи®ёеӨҡеҲҶжһҗеёҲеЈ°з§°пјҢиҝҷжҳҜжҸҗеҸ–е’ҢеҜҶз ҒжҲӘеҸ–зҡ„е®ҢзҫҺе·Ҙе…·гҖӮдҪҶжҳҜпјҢиҰҒе®һзҺ°еӨ§йғЁеҲҶдјҳеҠҝпјҢжӮЁеҸҜиғҪйңҖиҰҒдёӨз§ҚTCP

/ IPеҚҸи®®зҡ„з»ҸйӘҢгҖӮе·Ҙе…·жҸҸиҝ°гҖҒзүҲжң¬з®ЎзҗҶе’Ңе…ғеҢ…з”ұејҖжәҗйЎ№зӣ® Kali Linux ж”ҜжҢҒгҖӮ

иҰҒзӮ№

- жӮЁе°ҶдҪҝз”ЁжӯӨжҠҖжңҜеңЁ 64 дҪҚеҚҸеҠ©дёӢиҝӣиЎҢжҡҙеҠӣж”»еҮ»еҜҶз Ғз ҙи§ЈгҖӮ

-

дёәдәҶиҜ„дј°зҪ‘з»ңе®үе…Ёдё“дёҡдәәе‘ҳзҡ„е®үе…ЁжҠҖиғҪпјҢKali дҪҝз”Ёй…ҚзҪ®еңЁ RAM дёӯзҡ„е®һж—¶жҳ еғҸгҖӮ

-

Kali LinuxеҢ…еҗ«600з§ҚеҗҲд№ҺйҒ“еҫ·зҡ„й»‘е®ўж–№жі•гҖӮ

-

еҸҜд»ҘиҺ·еҫ—еӨҡз§ҚжјҸжҙһиҜ„дј°е®үе…Ёе·Ҙе…·гҖҒWeb еә”з”ЁзЁӢеәҸгҖҒж•°жҚ®ж”¶йӣҶгҖҒWi-Fi ж”»еҮ»гҖҒйҖҶеҗ‘е·ҘзЁӢгҖҒз ҙи§ЈеҜҶз ҒгҖҒеҸ–иҜҒе·Ҙе…·гҖҒWeb

жңҚеҠЎгҖҒжЁЎд»ҝгҖҒе—…жҺўгҖҒиҙ©иҝҗе·Ҙе…·е’Ңй»‘е®ўи®ҫеӨҮгҖӮ

-

е®ғдёҺе…¶д»–е·Ҙе…·пјҲеҢ…жӢ¬Wiresharkе’ҢMetasploitпјүе…·жңүеҝ«йҖҹе…је®№жҖ§пјҢз”ЁдәҺжё—йҖҸжөӢиҜ•гҖӮ

-

BackTrack дёәж— зәҝеұҖеҹҹзҪ‘е’ҢеұҖеҹҹзҪ‘жјҸжҙһеҲҶжһҗжҸҗдҫӣжөӢиҜ•гҖҒеҸ–иҜҒеҲҶжһҗе’Ңе—…жҺўе·Ҙе…·гҖӮ

11пјү. Ettercap

EttercapиҪҜ件旨еңЁйҒҝе…Қдёӯеҝғдәәе‘ҳзҡ„ж”»еҮ»гҖӮжӮЁе°ҶиғҪеӨҹдҪҝз”ЁжӯӨе·Ҙе…·з”ҹжҲҗжүҖйңҖзҡ„еҢ…并жү§иЎҢжҹҗдәӣд»»еҠЎгҖӮиҜҘзЁӢеәҸеҸҜд»ҘйҖҡиҝҮе…¶д»–жӣҙеӨҚжқӮзҡ„йҖүйЎ№жҸҗдәӨйқһжі•её§е’Ңж•ҙдёӘжҠҖжңҜгҖӮ

иҰҒзӮ№

- жӯӨж–№жі•йҖӮз”ЁдәҺж•°жҚ®еҢ…зҡ„ж·ұеәҰе—…жҺўд»ҘеҸҠ LAN и·ҹиёӘе’ҢжЈҖжҹҘгҖӮ

-

иў«еҠЁе’Ңдё»еҠЁйҳІеҫЎи§Јжһ„з”ұEttercapжҸҗдҫӣгҖӮ

-

еҶ…йғЁжҺ§еҲ¶зі»з»ҹеҸҜд»ҘеҚіж—¶е®ҢжҲҗгҖӮ

-

еҜ№дәҺйҖҡйҒ“е’Ңе®ўжҲ·з«ҜиҜ„дј°пјҢиҜҘе·Ҙе…·иҝҳжҸҗдҫӣй…ҚзҪ®гҖӮ

12пјү. Nessus

дәҢеҚҒеӨҡе№ҙжқҘпјҢNessus з»Ҹеёёиў«з”ЁдҪңйҡҗз§ҒжјҸжҙһжү«жҸҸе·Ҙе…·гҖӮдёӨдёҮдёғеҚғ家йўҶе…Ҳз»„з»ҮдҪҝз”ЁиҜҘзЁӢеәҸгҖӮиҜҘеә”з”ЁзЁӢеәҸеҢ…жӢ¬и¶…иҝҮ

45пјҢ000 дёӘ CE е’Ң 100пјҢ000 дёӘжү©еұ•пјҢжҳҜжңҖејәеӨ§зҡ„жөӢиҜ•е·Ҙе…·е’ҢжңҚеҠЎд№ӢдёҖгҖӮжңҖйҖӮеҗҲеҲҶжһҗ

IP ең°еқҖгҖҒеҹҹе’ҢеҜ№ж•°жҚ®иҝӣиЎҢе…ій”®жҗңзҙўгҖӮжӮЁе°Ҷжңүиө„ж јеңЁжЎҶжһ¶дёӯдҪҝз”Ёе®ғжқҘиҜҶеҲ«вҖңејұзӮ№вҖқгҖӮ

иҜҘе·Ҙе…·жҳ“дәҺдҪҝ用并жҸҗдҫӣеҸҜйқ зҡ„жөӢиҜ•пјҢ并йҖҡиҝҮеҚ•еҮ»йј ж ҮеҜ№зҪ‘з»ңжјҸжҙһиҝӣиЎҢеҲҶжһҗгҖӮйҖҡиҝҮжё—йҖҸжөӢиҜ•зЁӢеәҸжҗңзҙўе·ІзҹҘжјҸжҙһгҖҒеҜҶз Ғй”ҷиҜҜе’Ңж•°жҚ®жҚҹеқҸй”ҷиҜҜгҖӮ

иҰҒзӮ№

- жӯӨе·Ҙе…·жңҖйҖӮеҗҲе®ҡдҪҚе’ҢжЈҖжөӢж•…йҡңиЎҘдёҒе’ҢжјҸжҙһгҖӮ

-

жҜҸ 1 дёҮж¬ЎжөӢиҜ•пјҢиҜҘи®ҫеӨҮеҸӘжңү .32 дёӘй”ҷиҜҜгҖӮ

-

жӯӨе·Ҙе…·еҸҜеё®еҠ©жӮЁиҮӘе®ҡд№үеҢ…еҗ«жјҸжҙһиЎЁеҚ•зҡ„ж–Ү件пјҢеҸҜд»Ҙз”ұжҸ’件жҲ–жңҚеҠЎеҷЁз”ҹжҲҗгҖӮ

-

иҜҘе·Ҙе…·йҷӨдәҶзЎ®дҝқиҪҜ件гҖҒи®ҫеӨҮжү«жҸҸе’Ңдә‘еҹәзЎҖжһ¶жһ„еӨ–пјҢиҝҳжҸҗдҫӣеҒҸеҘҪзј“и§ЈгҖӮ

13пјү. Zed Attack Proxy

OWASP ZAPжҳҜOWASPйӣҶеӣўзҡ„е·Ҙе…·гҖӮе®ғйҖӮз”ЁдәҺзҶҹжӮүжё—йҖҸжөӢиҜ•зҡ„жһ¶жһ„еёҲе’ҢзЁӢеәҸе‘ҳгҖӮиҜҘжҙ»еҠЁе§ӢдәҺ2010е№ҙпјҢжҜҸеӨ©йғҪеңЁеҠ ејәгҖӮZAP

еңЁж”ҜжҢҒеҹҹе’ҢжңҚеҠЎеҷЁд№Ӣй—ҙзҡ„д»ЈзҗҶзҡ„еӨҡе№іеҸ°зӯ–з•Ҙдёӯжү§иЎҢгҖӮ

иҰҒзӮ№

- еӣӣз§ҚжЁЎејҸжҸҗдҫӣеҸҜиҮӘе®ҡд№үзҡ„йҖүйЎ№гҖӮ

-

JAVA 8+ жҳҜ Windows жҲ– Linux е№іеҸ°и®ҝй—® ZAP жүҖеҝ…йңҖзҡ„гҖӮ

-

е…Ҙй—Ё пјҲPDFпјүгҖҒз®Җд»ӢгҖҒеңЁзәҝеё®еҠ©гҖҒдё“дёҡеҚҸдјҡе’Ң StackOverflow жҳҜе№ҝжіӣж”ҜжҢҒзҡ„йЎөйқўгҖӮ

-

дәә们йҖҡиҝҮзЁӢеәҸд»Јз ҒпјҢWikiпјҢејҖеҸ‘дәәе‘ҳзӨҫеҢәпјҢCrowdinпјҢOpenHubе’ҢBountySourceе°ҶжҺўзҙўжңүе…іZapеўһй•ҝзҡ„жӣҙеӨҡдҝЎжҒҜгҖӮ

14пјү. SQLmap

SQLmapжҳҜдёҖдёӘж•°жҚ®еә“SQLжіЁе…ҘжҺ§еҲ¶е·Ҙе…·гҖӮе®ғиҝҳж”ҜжҢҒMySQLпјҢSQLiteпјҢSybaseпјҢDB2пјҢAccessпјҢMSSQLпјҢPostgreSQLж•°жҚ®еә“е№іеҸ°гҖӮSQLmap

жҳҜејҖжәҗзҡ„пјҢз®ҖеҢ–дәҶж“ҚдҪңеә”з”ЁзЁӢеәҸжңҚеҠЎеҷЁзҡ„жңәеҲ¶е’Ңж”»еҮ»еӘ’д»Ӣзҡ„й”ҷиҜҜгҖӮ

иҰҒзӮ№

- жӯӨе·Ҙе…·е…Ғи®ёжӮЁжЈҖжөӢжјҸжҙһ并еҜ№е…¶иҝӣиЎҢзӣ‘жҺ§гҖӮ

-

е®ғдёәжіЁе…Ҙзҡ„еҗ„дёӘж–№йқўжҸҗдҫӣеё®еҠ©пјҡиҒ”еҗҲгҖҒж—¶й—ҙгҖҒе Ҷж ҲгҖҒй”ҷиҜҜгҖҒеёғе°”еҖјгҖӮ

-

е®ғжү§иЎҢе‘Ҫд»ӨиЎҢз•ҢйқўпјҢеҸҜд»Ҙй’ҲеҜ№LinuxпјҢMac OSе’ҢWindowsж“ҚдҪңзі»з»ҹиҝӣиЎҢй…ҚзҪ®гҖӮ

15пјү. Cain and Abel

Cain&AbelйҖӮз”ЁдәҺиҺ·еҸ–зҪ‘з»ңжҺ§еҲ¶е’ҢеҮӯиҜҒзҡ„жё—йҖҸгҖӮдёәдәҶжЈҖжөӢжјҸжҙһпјҢиҜҘе·Ҙе…·еҲ©з”ЁзҪ‘з»ңе—…жҺўгҖӮ

иҰҒзӮ№

- еҲ©з”ЁзҪ‘з»ңе—…жҺўеҷЁгҖҒеҠ еҜҶз®—жі•еЁҒиғҒе’Ңиӣ®еҠӣпјҢеҹәдәҺ Windows зҡ„жЎҶжһ¶еҸҜд»ҘжҒўеӨҚеҜҶз ҒгҖӮ

-

е®ғйқһеёёйҖӮеҗҲдёўеӨұеҜҶз ҒжҒўеӨҚгҖӮ

16пјү. Wapiti

Wapiti жҳҜж”ҜжҢҒй»‘зӣ’жөӢиҜ•зҡ„зЁӢеәҸзҡ„е®үе…Ёе·Ҙе…·гҖӮжЈҖжҹҘй»‘зӣ’дјҡжөӢиҜ•еҹәдәҺ Web зҡ„еә”з”ЁзЁӢеәҸжҳҜеҗҰеӯҳеңЁеҸҜиғҪзҡ„жҡҙйңІгҖӮеңЁй»‘зӣ’жөӢиҜ•зЁӢеәҸж—¶жЈҖжҹҘзҪ‘з«ҷпјҢ并жӨҚе…ҘжөӢиҜ•ж•°жҚ®д»Ҙжҗңзҙўд»»дҪ•дҝқжҠӨж•…йҡңгҖӮ

иҰҒзӮ№

- еңЁе‘Ҫд»ӨиЎҢеә”з”ЁзЁӢеәҸз•Ңйқўзҡ„её®еҠ©дёӢпјҢдё“дёҡдәәеЈ«еҸҜиғҪдјҡеҸ‘зҺ°жҳ“з”ЁжҖ§гҖӮ

-

Wapiti еҸҜжЈҖжөӢж–Ү件жҡҙйңІж•…йҡңгҖҒXSS е…ҘдҫөгҖҒж•°жҚ®еә“иҫ“иЎҖгҖҒXXE жіЁе…ҘгҖҒе‘Ҫд»Өжү§иЎҢзј“и§Јд»ҘеҸҠжҳ“дәҺ规йҒҝзҡ„жҳ“еҸ—ж”»еҮ»зҡ„

.htaccess и®ҫзҪ®гҖӮ

17пјү. Social Engineering Tool

(SET)

е·Ҙе…·е’ҢжҠҖжңҜзҡ„дё»иҰҒзӣ®ж ҮжҳҜзӨҫдјҡе·ҘзЁӢгҖӮз”ҹзү©дёҚжҳҜи¶…и¶Ҡзӣ®зҡ„е’Ңејәи°ғзҡ„жё—йҖҸжөӢиҜ•зҡ„зӣ®зҡ„гҖӮ

иҰҒзӮ№

18пјү. Hydra

еҪ“жӮЁйңҖиҰҒз ҙи§ЈеҠ еҜҶеҜҶз ҒпјҲеҢ…жӢ¬SSHжҲ–FTPеёҗжҲ·пјҢIMAPпјҢIRCпјҢRDPе’Ңе…¶д»–еҮ дёӘеёҗжҲ·пјүж—¶пјҢJohn

The Ripper Password Crackerзҡ„еҗҢдјҷHydraдјҡеҸ‘жҢҘдҪңз”ЁгҖӮе°ҶHydraж”ҫеңЁжӮЁжғіиҰҒз ҙи§Јзҡ„зі»з»ҹдёҠпјҢдј йҖ’дёҖз»„еҚ•иҜҚпјҢ然еҗҺжҢүдёӢжүіжңәгҖӮеғҸHydraиҝҷж ·зҡ„жңҚеҠЎиҜҒжҳҺдәҶдёәд»Җд№ҲеңЁеҮ ж¬ЎеҜҶз Ғе°қиҜ•дёӯпјҢйҷҗеҲ¶йҖҹзҺҮзҡ„еҜҶз Ғе°қиҜ•е’ҢжӢ”жҺүз”ЁжҲ·еҸҜд»ҘжҲҗдёәй’ҲеҜ№ж”»еҮ»иҖ…зҡ„жңүж•Ҳйў„йҳІжҺӘж–ҪгҖӮ

19пјү. Hashcat

иҮӘз§°вҖңдё–з•ҢдёҠжңҖеҝ«йҖҹпјҢжңҖеӨҚжқӮзҡ„еҜҶз ҒдҝқжҠӨе·Ҙе…·вҖқеҸҜиғҪ并дёҚжҖ»жҳҜи°Ұиҷҡзҡ„пјҢдҪҶhashcatдәәиӮҜе®ҡзҹҘйҒ“е®ғзҡ„д»·еҖјгҖӮJohn

The Ripper Password Crackerиў«Hashcatеҗ‘д»–зҡ„й’ұжҸҗеҮәдәҶжҢ‘жҲҳгҖӮе®ғжҳҜз ҙи§Је“ҲеёҢзҡ„е®ҢзҫҺжё—йҖҸжөӢиҜ•ж–№жі•пјҢhashcatйҖҡиҝҮеҜҶз Ғз ҙи§Је®һзҺ°еӨҡз§ҚеҪўејҸзҡ„жҡҙеҠӣж”»еҮ»пјҢеҰӮеӯ—е…ёе’ҢдјӘиЈ…ж”»еҮ»гҖӮ

жё—йҖҸжөӢиҜ•йҖҡеёёйңҖиҰҒжі„йңІж•ЈеҲ—еҮӯжҚ®пјҢиҖҢж“ҚзәөиҝҷдәӣеҜҶз Ғж¶үеҸҠе°ҶиҜёеҰӮhashcatд№Ӣзұ»зҡ„иҪҜ件и„ұжңәпјҢд»ҘжңҹжңӣиҮіе°‘зҢңжөӢжҲ–жҡҙеҠӣз ҙи§ЈдёҖдәӣеҜҶз ҒгҖӮ

еңЁж ҮеҮҶGPUдёҠпјҢHashcatиЎЁзҺ°е®ҢзҫҺпјҲеҜ№дёҚиө·пјҢKali VMз”ЁжҲ·пјүгҖӮдј з»ҹзҡ„hashcatд№ҹжңүеҠ©дәҺCPUе“ҲеёҢй»‘е®ўж”»еҮ»пјҢдҪҶе®ғиӯҰе‘Ҡз”ЁжҲ·пјҢе®ғжҜ”йӣҶжҲҗжҳҫеҚЎзҡ„и®Ўз®—иғҪеҠӣз•Ҙж…ўгҖӮ

6. жё—йҖҸжөӢиҜ•е·Ҙе…·зҡ„дјҳеҠҝ

еңЁиҝҷйҮҢпјҢдёӢйқўе®ҡд№үдәҶжё—йҖҸжөӢиҜ•е·Ҙе…·зҡ„дёҖдәӣдјҳзӮ№гҖӮ

1пјү. е®үе…ЁеЁҒиғҒзҡ„е®үжҺ’е’ҢжЈҖжөӢ

жё—йҖҸжөӢиҜ•и®Ўз®—з»„з»ҮдҝқжҠӨе…¶еә”з”ЁзЁӢеәҸгҖҒжңҚеҠЎеҷЁгҖҒз”ЁжҲ·е’Ңж•°жҚ®жәҗзҡ„иғҪеҠӣпјҢдҪҝе…¶е…ҚеҸ—еӣҪйҷ…е’ҢеӣҪеҶ…иҜ•еӣҫйҒҝе…Қе…¶е®үе…ЁжҺӘж–Ҫд»ҘиҺ·еҫ—еҜ№еҸ—дҝқжҠӨиҙўдә§зҡ„йҷҗеҲ¶жҲ–жңӘз»Ҹжү№еҮҶзҡ„и®ҝй—®гҖӮжё—йҖҸжөӢиҜ•з»“жһңзЎ®и®ӨдәҶзү№е®ҡе®үе…Ёй—®йўҳжҲ–зі»з»ҹзјәйҷ·еёҰжқҘзҡ„еҚұйҷ©пјҢдҪҝITз®ЎзҗҶе’Ңжғ…жҠҘеҲҶжһҗеёҲиғҪеӨҹе®үжҺ’еҮҸжҺ’и®ЎеҲ’гҖӮ

2пјү.йў иҰҶйҖҡйҒ“ж•…йҡңејәеәҰ

д»Һе®үе…ЁжјҸжҙһдёӯжҒўеӨҚзҡ„жҲҗжң¬еҫҲй«ҳгҖӮIT ж•‘жҸҙз«ҷгҖҒдҝқз•ҷжҺӘж–ҪгҖҒж¶Ҳиҙ№иҖ…е®үе…ЁгҖҒе•Ҷдёҡзә§гҖҒй”Җе”®йўқеҮҸе°‘гҖҒе‘ҳе·Ҙз”ҹдә§еҠӣдёӢйҷҚе’ҢжІ®дё§зҡ„иҙёжҳ“д»ЈиЎЁеҸҜд»ҘеҢ…жӢ¬еңЁжҒўеӨҚдёӯгҖӮжё—йҖҸжөӢиҜ•йҖҡиҝҮеңЁж•°жҚ®жі„йңІжҲ–ж”»еҮ»еҸ‘з”ҹд№ӢеүҚе»әи®ҫжҖ§ең°иҜҶеҲ«е’Ңи§ЈеҶійЈҺйҷ©жқҘеё®еҠ©е…¬еҸёйҳІжӯўиҝҷдәӣиҙўеҠЎеӣ°йҡҫгҖӮ

3пјү. ж»Ўи¶іи·ҹиёӘе’ҢеҮҸиҪ»еӨ„зҪҡзҡ„йңҖжұӮ

ITжңәжһ„и®Ёи®әдәҶHIPAAпјҢиҗЁзҸӯж–Ҝ-еҘҘе…Ӣж–ҜеҲ©жі•жЎҲе’ҢGLBAзӯүжҙ»еҠЁзҡ„жңҖз»Ҳзӣ‘жҺ§/е®һж–Ҫж–№йқўпјҢ并且йңҖиҰҒеңЁиҒ”йӮҰNIST

/ FISMAе’ҢPCI-DSSж–№еҗ‘дёӯзЎ®и®Өзӣ‘жҺ§гҖӮжјҸжҙһжү«жҸҸзЁӢеәҸжҸҗдҫӣзҡ„иҜҰз»ҶжҠҘе‘Ҡе°Ҷеё®еҠ©з»„з»ҮйҒҝе…ҚйҮҚеӨ§зҡ„дёҚйҒөе®ҲеҗҺжһңпјҢ并е…Ғ许他们йҖҡиҝҮдҝқз•ҷеҜ№е®Ўи®Ўе‘ҳзҡ„йҖӮеҪ“е®үе…ЁжҺ§еҲ¶жқҘиҜҒжҳҺиҜ„дј°дәәе‘ҳзҡ„жҢҒз»ӯе°ҪиҒҢи°ғжҹҘгҖӮ

4пјү. жңҚеҠЎе»¶иҝҹе’Ңе®үе…Ёй—®йўҳд»Јд»·й«ҳжҳӮ

жңҚеҠЎжҸҗдҫӣе•Ҷзҡ„е®үе…ЁжјҸжҙһе’Ңзӣёеә”зҡ„жҖ§иғҪе№Іжү°еҸҜиғҪеҜјиҮҙдёҘйҮҚзҡ„з»ҸжөҺжҚҹеӨұпјҢжҚҹе®ідјҒдёҡзҡ„дҝЎиӘүпјҢ摧жҜҒе®ўжҲ·еҝ иҜҡеәҰпјҢеј•иө·иҙҹйқўе…іжіЁпјҢ并ж–ҪеҠ ж„ҸжғідёҚеҲ°зҡ„з»ҸжөҺеӨ„зҪҡгҖӮе…¬еҸёз»ҸеёёжӢӣиҒҳжё—йҖҸжөӢиҜ•еҸҜд»ҘйҳІжӯўиҝҷдәӣиҙ№з”ЁгҖӮ

жЈҖжҹҘжё—йҖҸдҪҝе…¬еҸёиғҪеӨҹйҳІжӯўеҹәзЎҖи®ҫж–Ҫзҡ„е…ҘдҫөиҖ…гҖӮеҜ№дәҺе…¬еҸёжқҘиҜҙпјҢеҸҠж—¶дҝқжҠӨе…¶дҝқжҠӨжҜ”йҒӯеҸ—дёҘйҮҚеӨұиҙҘжӣҙе®үе…ЁпјҢж— и®әжҳҜеңЁе…¶е“ҒзүҢд»·еҖјиҝҳжҳҜиҙўеҠЎзЁіе®ҡжҖ§ж–№йқўгҖӮ

5пјү. зЎ®дҝқе“ҒзүҢи®ӨзҹҘеәҰе’ҢдјҒдёҡеҪўиұЎ

еҸӘжңүеҚ•дёӘиў«зӣ—ж¶Ҳиҙ№иҖ…ж•°жҚ®е®һдҫӢеҸҜиғҪдјҡжҚҹе®ідјҒдёҡзҡ„еЈ°иӘү并еҜ№е…¶жңҖз»Ҳз»“жһңдә§з”ҹиҙҹйқўеҪұе“ҚгҖӮжё—йҖҸжөӢиҜ•еҸҜд»Ҙеё®еҠ©е®һдҪ“ж¶ҲйҷӨеҸҜиғҪдҪҝдёҡеҠЎе®Ңж•ҙжҖ§е’ҢеҸҜйқ жҖ§йқўдёҙйЈҺйҷ©зҡ„ж•°жҚ®дәӢж•…гҖӮ

|