| ه…ˆه†³و،ن»¶

هœ¨ه°† Microsoft Active Directory èپ”هگˆè؛«ن»½éھŒè¯پوœچهٹ، (AD FS)

é…چç½®ن¸؛ن½؟用 Postman هچ•ç‚¹ç™»ه½• (SSO) ن¹‹ه‰چ,و‚¨ه؟…é،»ه…·ه¤‡ï¼ڑ

- و‰€وœ‰ç”¨وˆ·éƒ½وœ‰ن¸€ن¸ھ电هگé‚®ن»¶هœ°ه€ه±و€§çڑ„ Active Directory ه®ن¾‹م€‚

- و¥è‡ھ AD FS وœچهٹ،ه™¨çڑ„ SSL è¯پن¹¦م€‚

- è؟گè،Œ Microsoft Server 2012 وˆ– 2008 çڑ„وœچهٹ،ه™¨م€‚و³¨و„ڈï¼ڑوœ¬وŒ‡هچ—ن½؟用

Server 2012R2 çڑ„ه±ڈه¹•وˆھه›¾ï¼Œ

ن½†هœ¨ه…¶ن»–版وœ¬ن¸ه؛”该هڈ¯ن»¥و‰§è،Œç±»ن¼¼çڑ„و¥éھ¤م€‚

و»،足è؟™ن؛›هں؛وœ¬è¦پو±‚هگژ,هœ¨و‚¨çڑ„وœچهٹ،ه™¨ن¸ٹه®‰è£… AD FSم€‚

è¦پé…چç½®ه’Œه®‰è£… AD FS,请هڈ‚éک…Microsoft çں¥è¯†ه؛“ن¸çڑ„部署ه’Œé…چç½® AD FS م€‚

é…چç½®

وŒ‰ç…§ن»¥ن¸‹و¥éھ¤é…چç½® Microsoft AD FS ن»¥ن½؟用 Postman SSOم€‚

و¥éھ¤ 1 - هœ¨ Postman ن¸هˆ›ه»؛ AD FS è؛«ن»½éھŒè¯پو–¹و،ˆم€‚

è¦پهˆ›ه»؛و¤و–¹و،ˆè؛«ن»½éھŒè¯پ,请هڈ‚éک…ن¸؛ه›¢éکںé…چç½® SSOم€‚

هˆ›ه»؛و–¹و،ˆهگژ,هœ¨â€œه›¢éکںâ€é،µé¢ن¸و”¶é›†è؟™ن؛›ه—و®µçڑ„ه€¼م€‚

第 2 و¥- و·»هٹ ن؟،èµ–و–¹ن؟،ن»»م€‚

ن؟،èµ–و–¹ن؟،ن»» (RPT) ه®ڑن¹‰ AD FS ه’Œ Postman ن¹‹é—´çڑ„è؟وژ¥م€‚

è¦پو·»هٹ ن؟،èµ–و–¹ن؟،ن»»ï¼ڑ

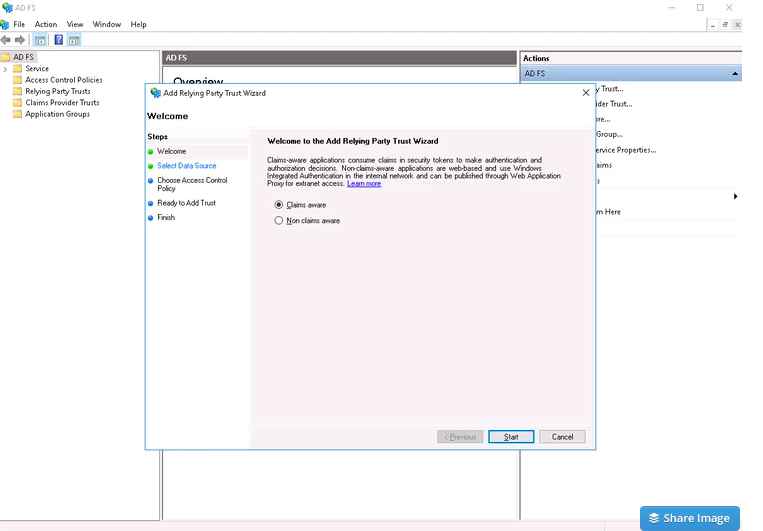

ن»ژ“AD FS ç®،çگ†â€ن¸é€‰و‹©ن؟،èµ–و–¹ن؟،ن»»و–‡ن»¶ه¤¹م€‚

هœ¨و“چن½œن¾§è¾¹و ڈن¸ٹ,选و‹©â€œو·»هٹ ن؟،èµ–و–¹ن؟،ن»»â€ن»¥هگ¯هٹ¨و–°ن؟،ن»»çڑ„é…چç½®هگ‘ه¯¼م€‚

هœ¨و¬¢è؟ژه±ڈه¹•ن¸é€‰و‹©ه£°وکژو„ںçں¥وŒ‰é’®ï¼Œç„¶هگژ选و‹©ه¼€ه§‹وŒ‰é’®م€‚

هœ¨â€œé€‰و‹©و•°وچ®و؛گâ€ه±ڈه¹•ن¸ï¼Œé€‰و‹©وœ€هگژن¸€ن¸ھ选é،¹â€œو‰‹هٹ¨è¾“ه…¥وœ‰ه…³ه½“ن؛‹ن؛؛çڑ„و•°وچ®â€م€‚

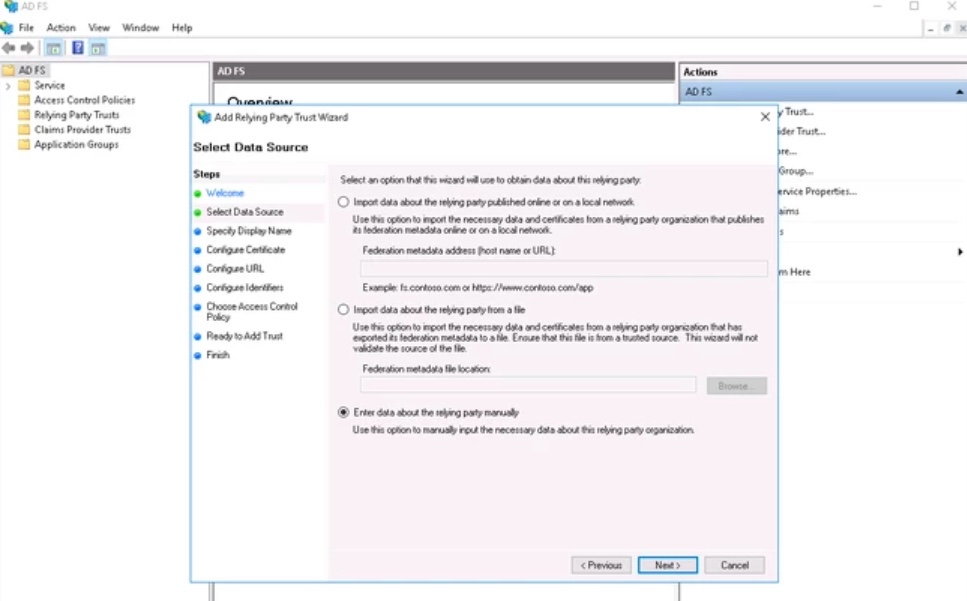

输ه…¥و‚¨ç¨چهگژن¼ڑ识هˆ«çڑ„“وک¾ç¤؛هگچ称â€م€‚و‚¨هڈ¯ن»¥é€‰و‹©و·»هٹ و³¨é‡ٹم€‚

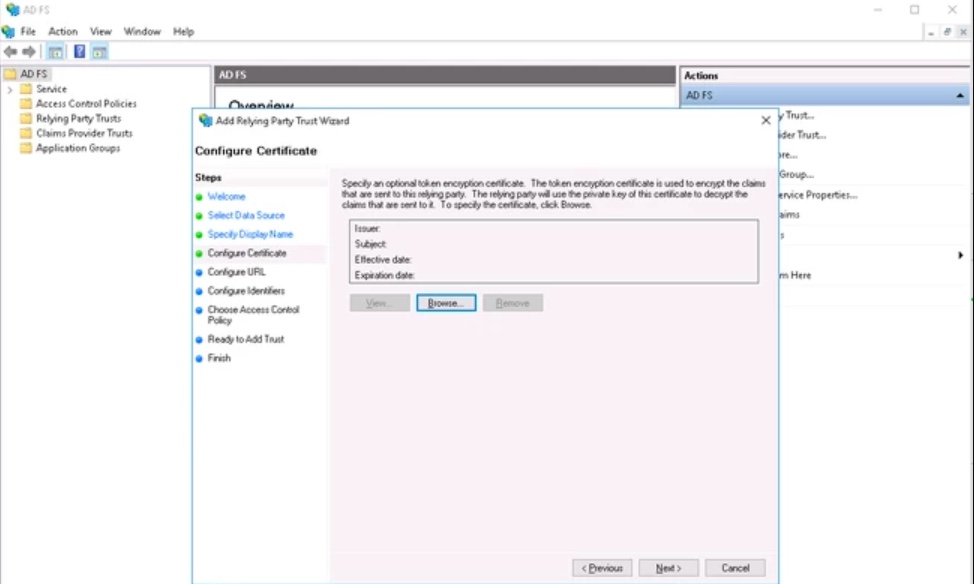

هœ¨ه›¢éکںé،µé¢ن¸ٹن¼ هٹ ه¯†è¯پن¹¦وˆ–ن½؟用é»ک认è¯پن¹¦è®¾ç½®م€‚

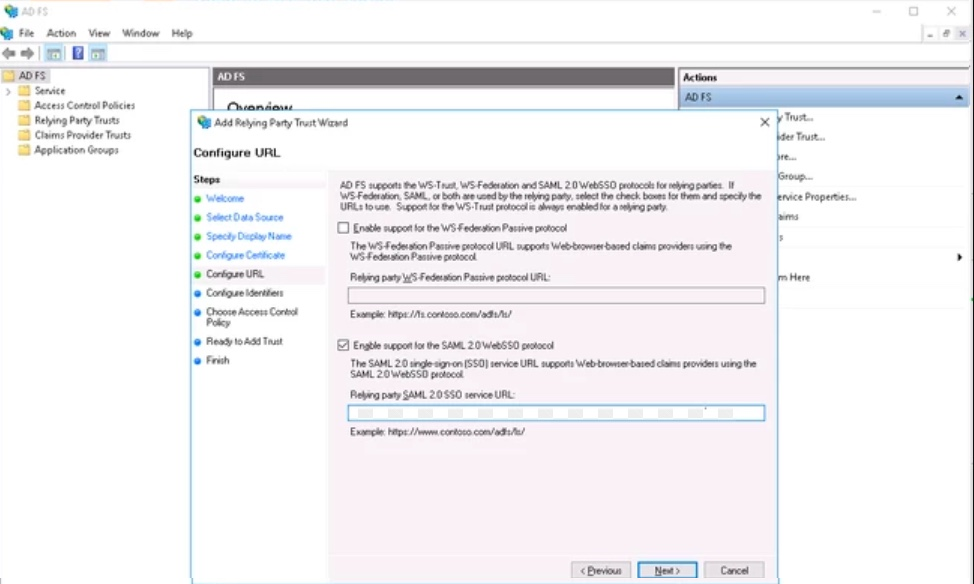

ن¸؛ SAML 2.0 WebSSO هچڈ议选ن¸و ‡وœ‰â€œهگ¯ç”¨و”¯وŒپâ€çڑ„و،†م€‚

ن»ژه›¢éکںé،µé¢و”¶é›†وœچهٹ، URL (ACS URL) م€‚

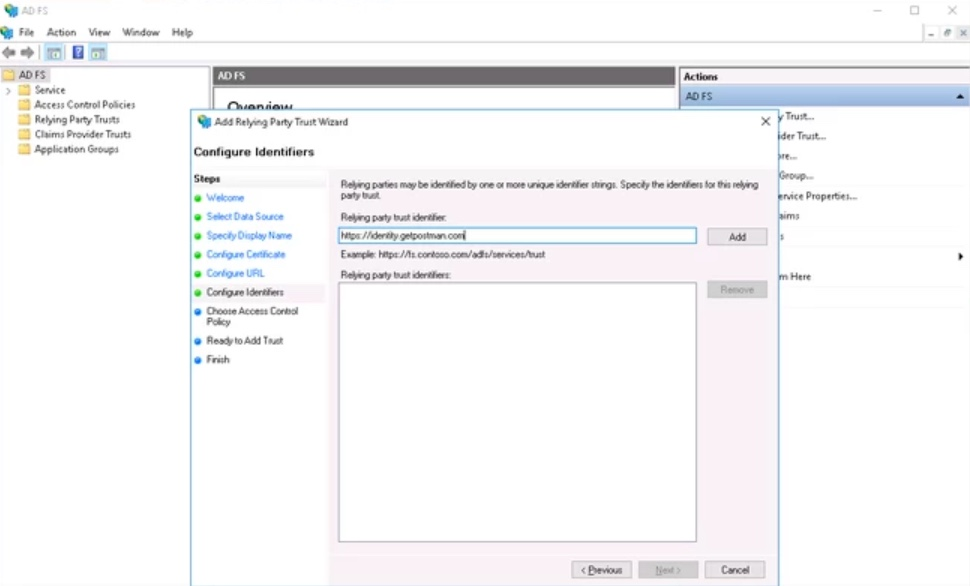

و·»هٹ و¤ن؟،èµ–و–¹ن؟،ن»»و ‡è¯†ç¬¦ï¼ڑhttps://identity.getpostman.comم€‚

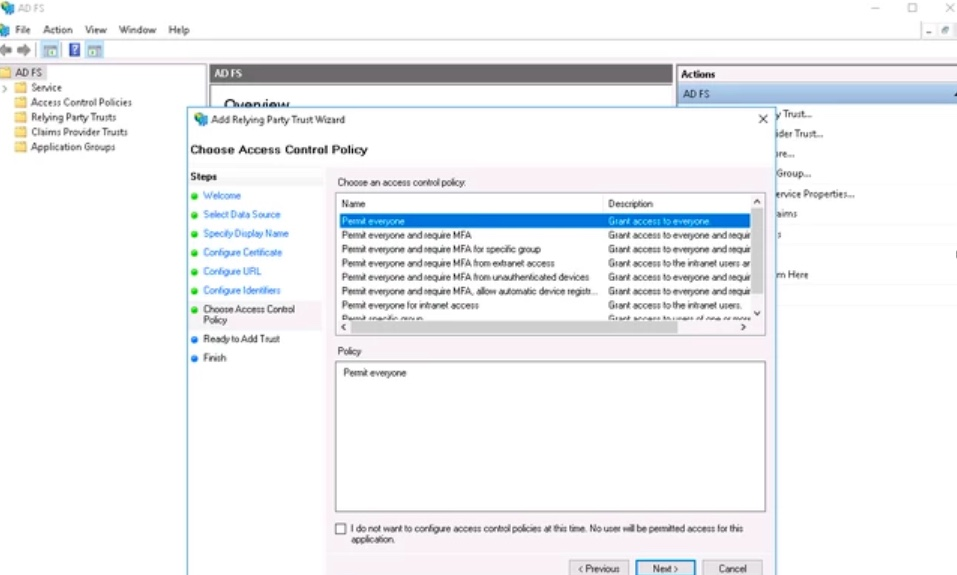

选و‹©â€œه…پ许و‰€وœ‰ن؛؛â€م€‚

هœ¨وژ¥ن¸‹و¥çڑ„ن¸¤ن¸ھه±ڈه¹•ن¸ï¼Œهگ‘ه¯¼ن¼ڑوک¾ç¤؛و‚¨çڑ„设置و¦‚览م€‚

هœ¨وœ€هگژن¸€ن¸ھه±ڈه¹•ن¸ï¼Œن½؟用ه…³é—وŒ‰é’®é€€ه‡؛ه¹¶و‰“ه¼€â€œç´¢èµ”规هˆ™â€ç¼–辑ه™¨م€‚

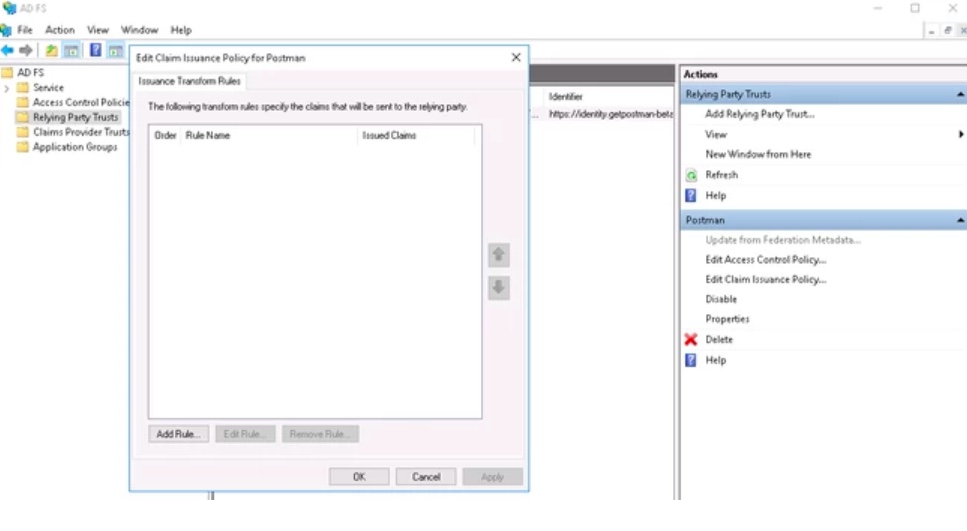

第 3 و¥- هˆ›ه»؛ه£°وکژ规هˆ™م€‚

هˆ›ه»؛ن¾èµ–و–¹ن؟،ن»»هگژ,و‚¨هڈ¯ن»¥هˆ›ه»؛ه£°وکژ规هˆ™م€‚

è¦پهˆ›ه»؛و–°è§„هˆ™ï¼ڑ

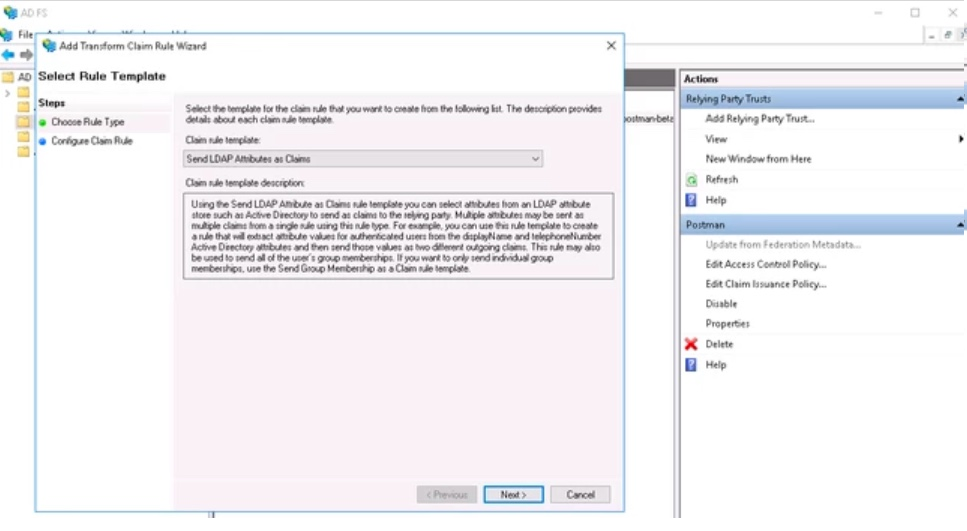

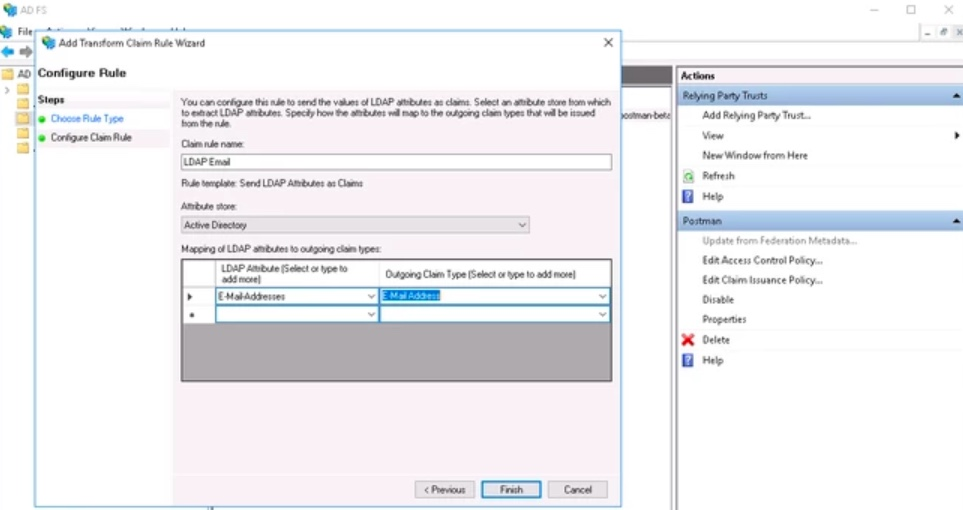

选و‹©â€œو·»هٹ 规هˆ™â€م€‚然هگژهˆ›ه»؛“ه°† LDAP ه±و€§ن½œن¸؛ه£°وکژهڈ‘é€پâ€è§„هˆ™م€‚

ن½؟用 Active Directory ن½œن¸؛ه±و€§هکه‚¨ï¼Œو‰§è،Œن»¥ن¸‹و“چن½œï¼ڑ

هœ¨ LDAP ه±و€§هˆ—ن¸ï¼Œé€‰و‹©â€œç”µهگé‚®ن»¶هœ°ه€â€م€‚هœ¨ن¼ ه‡؛ه£°وکژç±»ه‹ن¸ï¼Œé€‰و‹©â€œç”µهگé‚®ن»¶هœ°ه€â€م€‚

选و‹©ه®ŒوˆگوŒ‰é’®ن»¥ن؟هکو–°è§„هˆ™م€‚

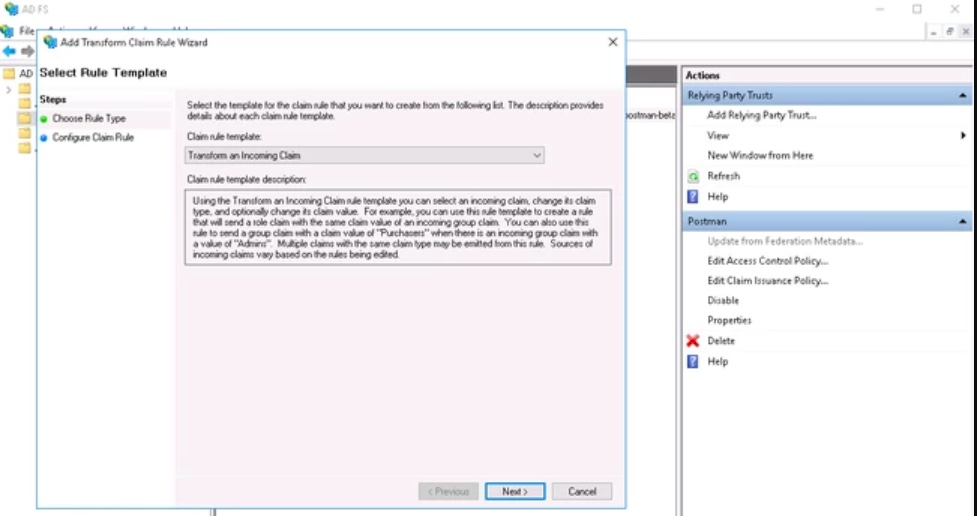

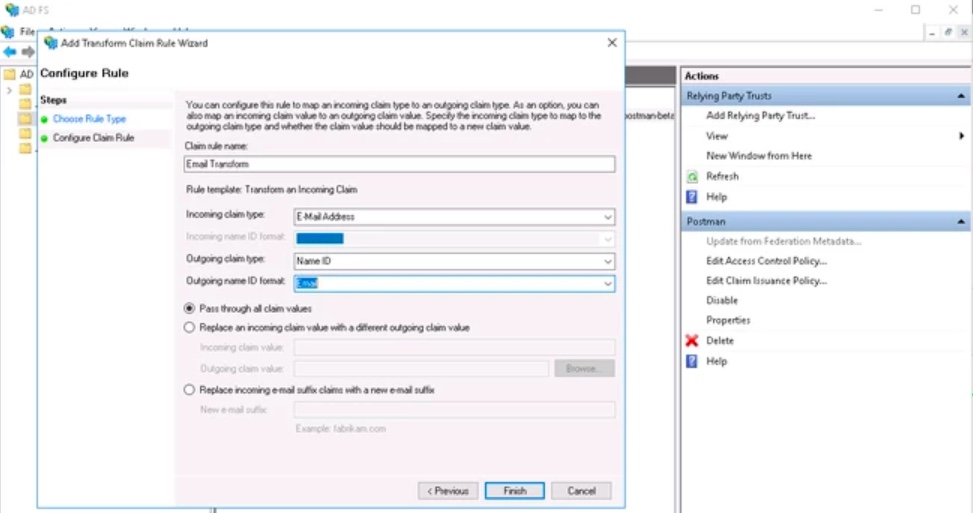

选و‹©â€œو·»هٹ 规هˆ™â€ن»¥هˆ›ه»؛هڈ¦ن¸€ن¸ھو–°è§„هˆ™ه¹¶é€‰و‹©â€œè½¬وچ¢ن¼ ه…¥ه£°وکژâ€ن½œن¸؛و¨،و؟م€‚

هœ¨ن¸‹ن¸€ن¸ھه±ڈه¹•ن¸و‰§è،Œن»¥ن¸‹و“چن½œï¼ڑ

هœ¨â€œن¼ ه…¥ç´¢èµ”ç±»ه‹â€ن¸ï¼Œé€‰و‹©â€œç”µهگé‚®ن»¶هœ°ه€â€م€‚

هœ¨â€œOutgoing Claim Typeâ€ن¸ï¼Œé€‰و‹©â€œName IDâ€م€‚

هœ¨â€œOutgoing Name ID Formatâ€ن¸ï¼Œé€‰و‹©â€œEmailâ€م€‚

و³¨و„ڈï¼ڑن½؟用é»ک认设置ï¼ڑ“é€ڑè؟‡و‰€وœ‰ه£°وکژه€¼â€م€‚

选و‹©ه®ŒوˆگوŒ‰é’®ن»¥هˆ›ه»؛ه£°وکژ规هˆ™م€‚

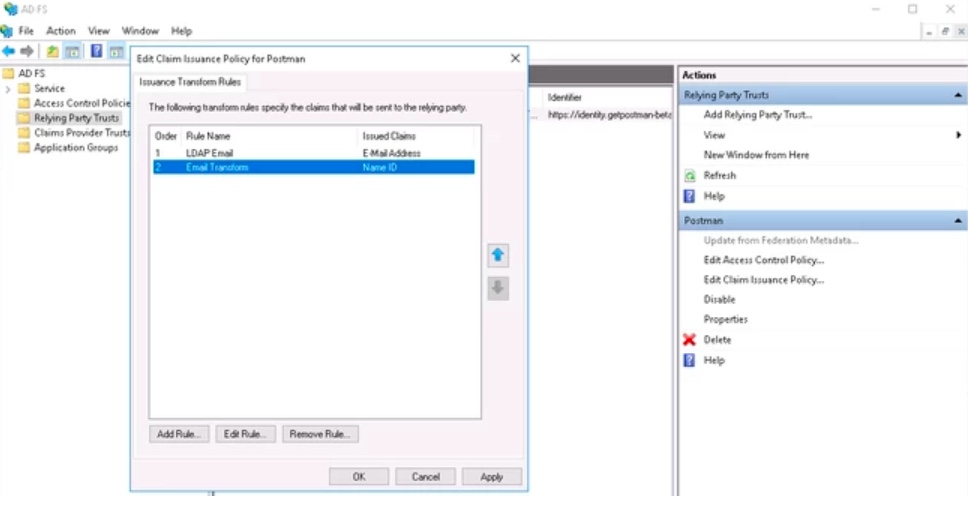

و‚¨ه؛”该看هˆ°ن¸¤ن¸ھ转وچ¢è§„هˆ™م€‚选و‹©â€œç¼–辑索赔ç¾هڈ‘و”؟ç–â€è؟›è،Œç،®è®¤م€‚

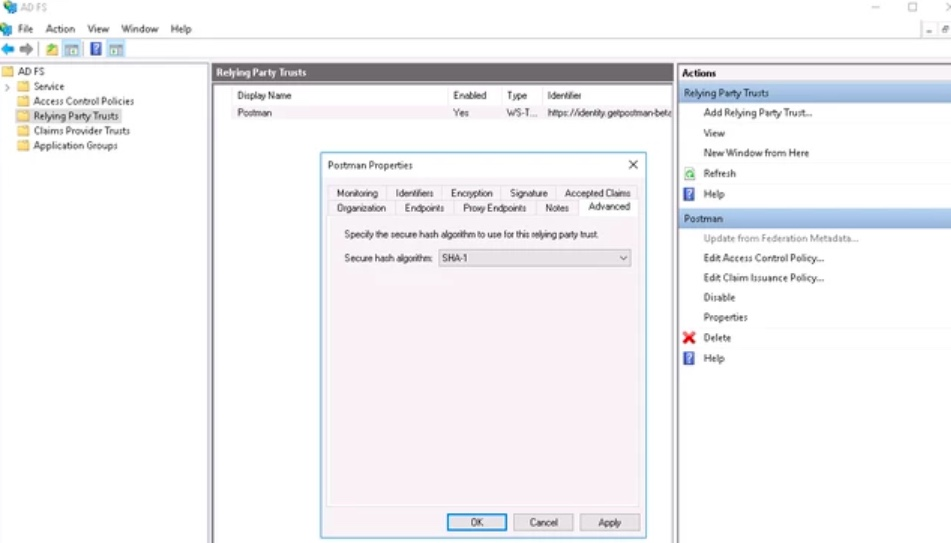

第 4 و¥- è°ƒو•´ن؟،ن»»è®¾ç½®م€‚

è¦پè°ƒو•´ن؟،ن»»è®¾ç½®ï¼Œè¯·é€‰و‹©â€œRPTâ€ï¼Œç„¶هگژهœ¨â€œو“چن½œâ€ن¾§و ڈن¸é€‰و‹©â€œه±و€§â€م€‚

هœ¨â€œé«کç؛§â€é€‰é،¹هچ،ن¸ï¼Œه°†â€œSHA-1â€وŒ‡ه®ڑن¸؛ه®‰ه…¨ه“ˆه¸Œç®—و³•م€‚

第 5 و¥- هگ‘ Postman وڈگن؛¤è؛«ن»½وڈگن¾›è€…详细ن؟،وپ¯م€‚

设置ه®Œوˆگهگژ,و‚¨ه؟…é،»ه°†è؛«ن»½وڈگن¾›è€…çڑ„详细ن؟،وپ¯وڈگن؛¤ç»™ Postmanم€‚

ن¸‹è½½ FederationMetadata.xmlم€‚و‚¨é€ڑه¸¸هڈ¯ن»¥هœ¨ن»¥ن¸‹ن½چç½®و‰¾هˆ°و¤و–‡ن»¶ï¼ڑ

https://<Federation

Service name>/FederationMetadata/2007-06/FederationMetadata.xml

ن»ژه…ƒو•°وچ®و–‡ن»¶ن¸و”¶é›†è؛«ن»½وڈگن¾›è€…هچ•ç‚¹ç™»ه½• URLم€پè؛«ن»½وڈگن¾›è€…é¢پهڈ‘者ه’Œ X.509 è¯پن¹¦ï¼Œه¹¶هœ¨

AD FS è؛«ن»½وڈگن¾›è€…详细ن؟،وپ¯ه¯¹è¯و،†çڑ„ه›¢éکںé،µé¢ن¸è¾“ه…¥è؟™ن؛›ه€¼م€‚

و¥éھ¤ 6هœ¨و‚¨çڑ„ ADFS وœچهٹ،ه™¨ن¸ٹهگ¯ç”¨ RelayState هڈ‚و•°م€‚

- ه¯¹ن؛ژ ADFS 2.0,هœ¨و–‡وœ¬ç¼–辑ه™¨ن¸و‰“ه¼€ن»¥ن¸‹و–‡ن»¶ï¼ڑ

%systemroot%\inetpub\adfs\ls\web.config

|

- ه¯¹ن؛ژ ADFS 3.0,هœ¨و–‡وœ¬ç¼–辑ه™¨ن¸و‰“ه¼€ن»¥ن¸‹و–‡ن»¶ï¼ڑ

%systemroot%\ADFS\Microsoft.IdentityServer.Servicehost.exe.config

|

هœ¨è¯¥<microsoft.identityServer.web>部هˆ†ن¸ï¼Œن¸؛useRelyStateForIdpInitiatedSignOnو·»هٹ ن¸€è،Œï¼Œه¦‚ن¸‹و‰€ç¤؛,ه¹¶ن؟هکو›´و”¹ï¼ڑ

<microsoft.identityServer.web>

... <useRelayStateForIdpInitiatedSignOn

enabled="true" /> ...</microsoft.identityServer.web>

|

- ه¯¹ن؛ژ ADFS 2.0,è؟گè،Œ IISReset ن»¥é‡چو–°هگ¯هٹ¨ IISم€‚

- ه¯¹ن؛ژè؟™ن¸¤ن¸ھه¹³هڈ°ï¼Œé‡چو–°هگ¯هٹ¨ Active Directory èپ”هگˆوœچهٹ، (adfssrv) وœچهٹ،م€‚

ه¦‚وœو‚¨ن½؟用çڑ„وک¯ ADFS 3.0,و‚¨هڈھ需هœ¨و‚¨çڑ„ ADFS 3.0 وœچهٹ،ه™¨ن¸ٹو‰§è،Œن¸ٹè؟°و“چن½œï¼Œè€Œن¸چوک¯

WAP وœچهٹ،ه™¨م€‚

ç،®ن؟<useRelayStateForIdpInitiatedSignOn enabled="true"

/>ه·²هœ¨ ه¤„و·»هٹ microsoft.identityServer.web,然هگژن»ژن¸ç»§çٹ¶و€په’Œه®ن½“

ID ç”ںوˆگ URL ç¼–ç په—符ن¸²ï¼Œه¦‚ن¸‹و‰€ç¤؛م€‚

- ç”ںوˆگ RelayState URL 需è¦پن¸¤و،ن؟،وپ¯م€‚第ن¸€ن¸ھوک¯ن¾èµ–و–¹çڑ„و ‡è¯†ç¬¦ï¼Œهڈ¯ن»¥هœ¨ AD FS

ç®،çگ†وژ§هˆ¶هڈ°ن¸و‰¾هˆ°م€‚وں¥çœ‹ن¾èµ–و–¹ه±و€§é،µé¢ن¸ٹçڑ„و ‡è¯†ç¬¦é€‰é،¹هچ،م€‚

- 第ن؛Œéƒ¨هˆ†وک¯و‚¨éœ€è¦پهڈ‘é€پç»™ن¾èµ–و–¹çڑ„ه®é™… RelayState ه€¼م€‚ن¸‹é¢çڑ„ç¤؛ن¾‹ن½؟用 çڑ„ن¾èµ–و–¹و ‡è¯†ç¬¦

https://identity-example.getpostman.comه’Œ

çڑ„ن¸ç»§çٹ¶و€پ35ef7ab89gh99hh00م€‚

èµ·ه§‹ه€¼ï¼ڑ

ه°„频识هˆ«ï¼ڑhttps://identity-

example.getpostman.com

继电ه™¨çٹ¶و€پï¼ڑ35ef7ab89gh99hh00

ه»؛è®®و‚¨ن½؟用هڈ—ن؟،ن»»çڑ„ URL ç¼–ç په™¨و¥ç”ںوˆگç¼–ç په€¼م€‚

URL ç¼–ç پو¯ڈن¸ھه€¼م€‚

- ه°„频识هˆ«ï¼ڑhttps%3A%2F%2Fidentity-example.getpostman.com

- 继电ه™¨çٹ¶و€پï¼ڑ35ef7ab89gh99hh00

ه°† URL ç¼–ç په€¼ن¸ژن¸‹é¢çڑ„ه—符ن¸²هگˆه¹¶ï¼Œه¹¶ه¯¹و•´ن¸ھه—符ن¸²è؟›è،Œ URL ç¼–ç پم€‚

- ه—符ن¸²ï¼ڑRPID=<URL encoded

RPID>&RelayState=<URL

encoded RelayState>

- ه¸¦ه€¼çڑ„ه—符ن¸²ï¼ڑRPID=https%3A%2F%2Fidentity-example.

getpostman.com&RelayState=35ef7ab89gh99hh00

- URL ç¼–ç په—符ن¸²ï¼ڑRPID%3Dhttps%253A%252F%252Fidentity-

example.getpostman.com%26RelayState%3D+35ef7ab89gh99hh00

èژ·هڈ–وœ€هگژن¸€ن¸ھه—符ن¸²ه¹¶ه°†ه…¶é™„هٹ هˆ° IDP هگ¯هٹ¨çڑ„ç™»ه½• URLم€‚

- IDP هڈ‘èµ·çڑ„ç™»ه½• URL ç¤؛ن¾‹ه°†ه…·وœ‰ن»¥ن¸‹ç»“و„ï¼ڑhttps://adfs.contoso.com

/adfs/ls/idpinitiatedsignon.aspx

- وœ€ç»ˆç½‘ه€ï¼ڑhttps://adfs.contoso.com/adfs/ls/idpinitiatedsignon.aspx?

RelayState=RPID%3Dhttps%253A%252F%252Fidentity

-example.getpostman.com%26RelayState%3D+35ef7ab89gh99hh00

首و¬،ن»ژ Azure AD ç™»ه½•و—¶ه¯¼èˆھهˆ°وµڈ览ه™¨ن¸çڑ„وœ€ç»ˆ URL,è؟™ه°†هگ¯ç”¨è®¾ç½®ن¸ç»§çٹ¶و€په¹¶ه…پ许ه°†و¥و— ç¼

SSO ç™»ه½•م€‚

|